Infra - Exchange Server

Exchange Server: Criando certificados com Subject Alternative names em uma PKI interna

Neste tutorial mostraremos como criar Subject Alternative Names utilizando a PKI interna.

por Anderson PatricioAutor: Anderson Patricio / Rodrigo Rodrigues

Overview

O Exchange Server 2007 por default já possui um certificado feito durante a instalação, mas por padrão precisamos criar mais certificados para protegermos os Web Services. Podemos criar certificado para uma variedade de serviços, tais como: rpc over http, autodiscover service, oab, pop3, imap4, owa e etc..

Por default o exchange pré-instalado possui dos nomes que são: <nome-servidor> e <nome-do-servidor.dominio.ext>, vamos verificar neste tutorial como geramos um novo certificado para o Exchange Server utilizando Subject Alternative Name, que nada mais é que adicionar mais de um nome ao mesmo certificado, e estaremos utilizando a PKI interna.

Vale lembrar que o uso de Subject Alternative Name em certificados gerados por unidade certificadoras válidas é muito caro, sai mais barato comprar vários certificados para este fim.

Solução

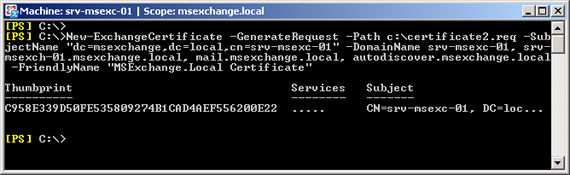

A criação de certificados é feita através do Exchange Management Console, para tanto devemos:- Abrir o Exchange Mangement Console

- Digitar o cmdlet New-ExchangeCertificate, alguns

parametros que utilizamos neste tutorial:

-GenerateRequest

Parametro para criaçao do certificado

-Path <caminho>

Caminho onde a requisicao de certificado será gerado

-SubjectName

Nome ou caminho do certificado, podemos usar vários formatos, neste tutorial estamos utilizando um caminho parecido com ldap

-DomainName

Aqui estão os nossos Subject Alternative Name, onde colocamos mais de um nome para o certificado, a Microsoft recomenda, no mínimo o Nome NetBIOS, Nome FQDN e nomes adicionais

-FriendlyName

Apelido ou nome amigável do certificado

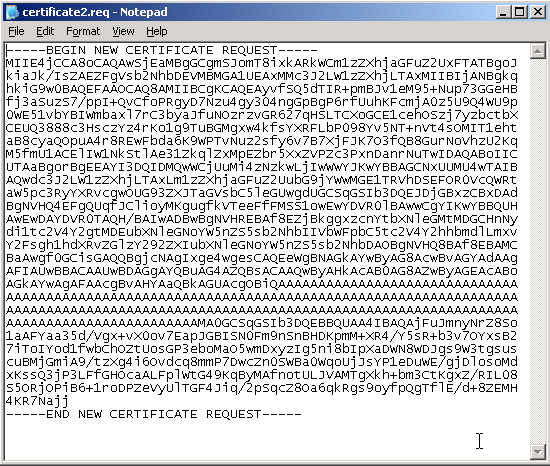

- Depois do cmdlet podemos abrir o arquivo recém criado com o notepad, e devemos copiar todo o conteúdo para memória. Clique em Edit, Select All depois clique em Edit novamente e Copy

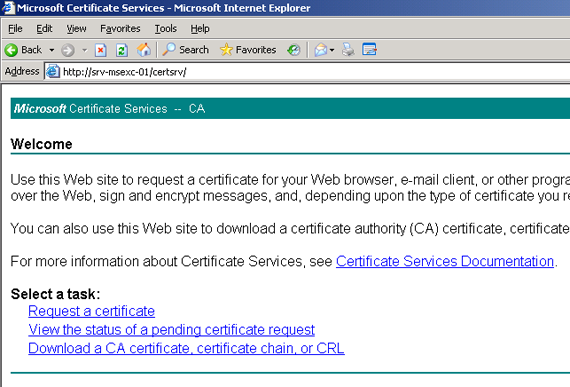

- Abre o site da CA (Certification Authority) interna, geralmente o caminho é http://<server-name>/certsrv

- Clique em Request Certificate

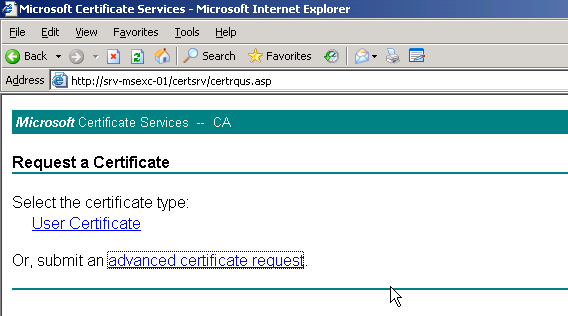

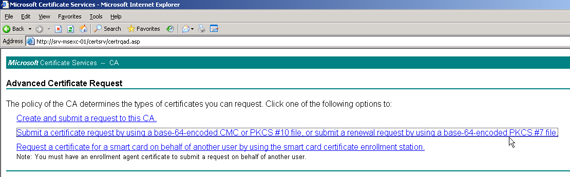

- Clique em advanced certificate request

- Clique na opção do meio que se inicia como "Submit a certificate request by using a base-64-encoded..."

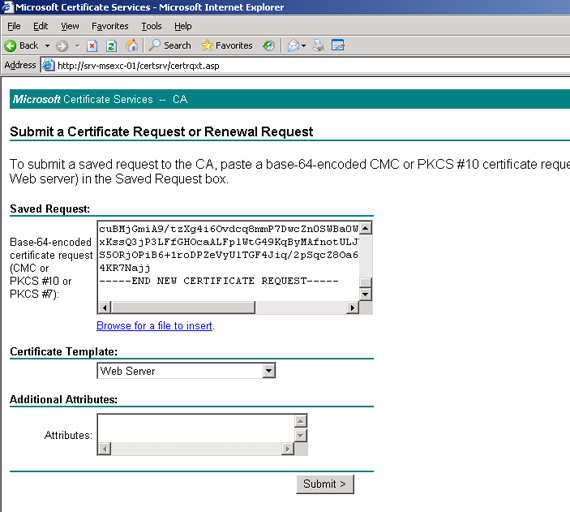

- Na Caixa de texto pressione Ctrl + V para colocar o conteúdo da memória que é o que criamos através do Exchange Management Console (New-ExchangeCertificate cmdlet) e clique em Submit

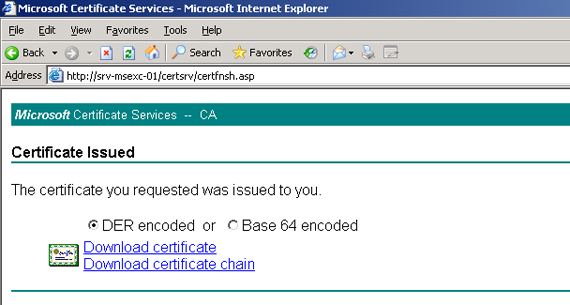

- Certificate Issued. Depende da estrutura de PKI, algumas opções de instalação permitem que algum tipo de certificado seja pré-aprovado, outras solicitam que o administador faça o manual, por padrão ele é pré-aprovado e teremos a tela abaixo. Caso a sua PKI esteja diferente, é necessário aprovar o certificado solicitado através do Certificate Authority dentro de Administrative Tools.

- Estando com ele aprovado, clique em Download certificate

- Salve o certificado em um diretório adequado, em nosso exemplo vamos salva-lo no C:\

Instalando e habilitando o certificado...

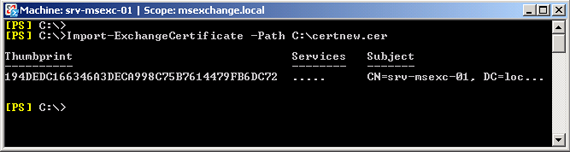

Primeiro vamos a importação do certificado, através do Exchange Management Shell devemos executar o seguinte cmdlet:

Import-ExchangeCertificate -Path c:\certnew.cer

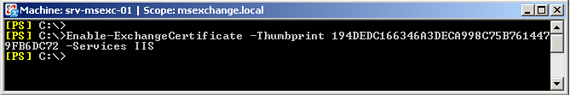

Devemos copiar o Thumbprint do certificado para a memória, com ele em memória devemos rodar o seguinte cmdlet:

Enable-ExchangeCertificate -Thumbprint <Thumbprint> -Services IIS

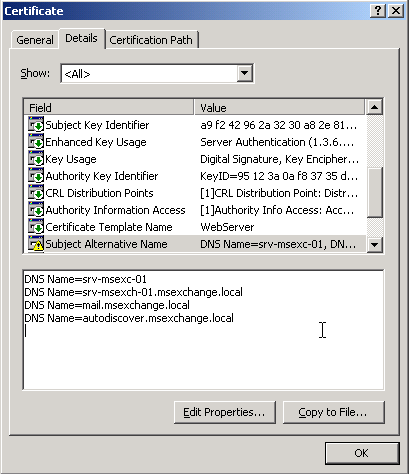

Validando o Subject Alternative Name

Podemos pedir propriedades do certificado e validar a opção Subject Alternative Name, onde aparece todos os nomes possíveis do servidor, com isto podemos digitar https://<fqdn> ou <NetBIOS name> que irá funcionar da mesma forma.

Conclusão

Neste tutorial mostramos como criar Subject Alternative Names utilizando a PKI interna.

- Migrando e removendo o Exchange 2007 para Exchange 2010Exchange Server

- Migrando (e removendo) o Exchange 2007 para Exchange 2010Exchange Server

- Foto no Outlook 2010Exchange Server

- Exchange UM Test PhoneExchange Server

- Integrando o OCS ao Exchange UMOCS / LCS