Infra - Exchange Server

Gerenciando permissões (RBAC) com o ECP (Exchange Control Panel)

O Exchange Server 2010 introduziu diversas mudanças, neste tutorial vamos estar vendo duas muito legais.

por Anderson PatricioOverview

O Exchange Server 2010 introduziu diversas mudanças, neste tutorial vamos estar vendo duas muito legais: uma é o ECP (Exchange Control Panel) que permite a aministração de certas porções de uma organização Exchange através de uma interface web e a outra é o RBAC (Role Based Access Control) que permite uma alta granularidade de permissões, para os conhecedores de SharePoint é o mesmo processo.

RBAC foi introduzido no Exchange Server 2010, nas versões anteriores o permissionamento era baseado em ACLs (Access Control Lists) assim como é feito em objetos do Active Directory e permissões NTFS em servidores de arquivos, nesta nova permissão não precisamos fazer mais isso somente utilizando o RBAC.

O RBAC trabalha com três premissas básicas: Onde? Quem? O que? basicamente definimos um escopo (Onde?), uma ação que pode ser feita (O que?)e quem pode executa-la (Quem?). O Exchange trouxe muita coisa pronta, mas se você precisar um nível adicional e flexibilidade vamos estar aprendendo isto aqui no site. Neste tutorial vamos estar mostrando como utilizar o RBAC através do Exchange Control Panel (ECP) que é uma versão bem simples do RBAC e permite adicionar grupos para

Solução

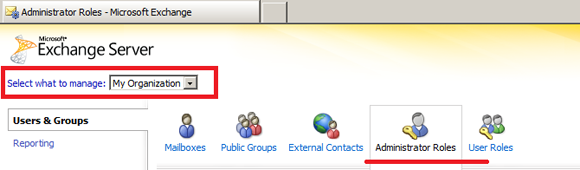

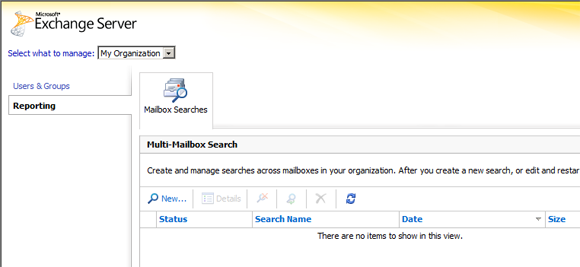

Neste tutorial vamos mostrar como um usuário pode usar ECP para dar um par de permissões para um usuário normal efetuar algumas tarefas mais avançadas em uma organização exchange existente. Primeiramente vou estar usando um usuário (Administrator) que já tem permissão para abrir o Outlook Web App (former OWA) e clicar em Options, na tela nova que se abre vamos escolher My Organization na opção Select what to manage (por padrão vem para alterar perfil do usuário), e depois vamos clicar em Administrator Roles.

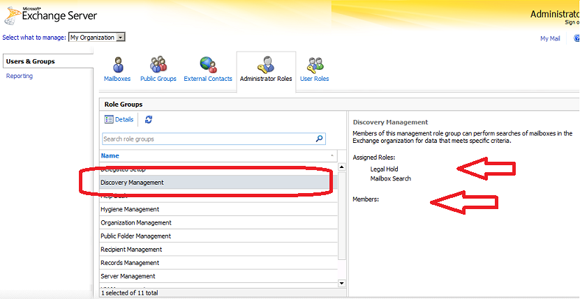

Clicando em Administrator Roles vamos ter todas os Role Groups disponíveis (por padrão temos 11 grupos) e quando clicamos em algum grupo específico temos as Assigned Roles para aquele grupo, no caso do Discovery Management temos Legal Hold e Mailbox Search e temos também um campo para Members que lista todo mundo que participa daquele Role Group. Todos os Role Groups por padrão listados aqui são grupos que estão dentro da OU Microsoft Exchange Security Groups.

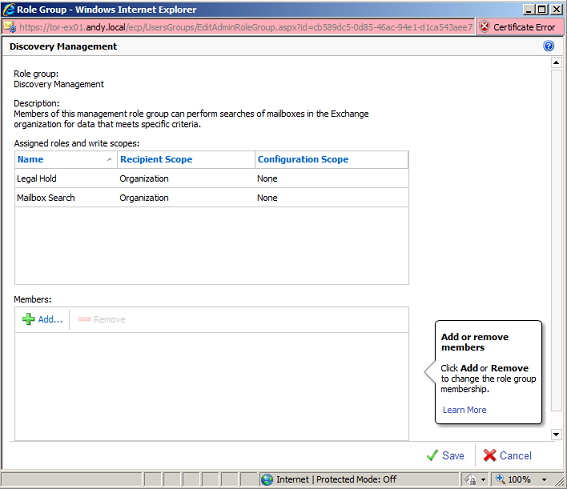

Em nosso exemplo vamos adicionar a um usuário comum (chamado Lidiana) a capacidade de fazer e-Discovery, para tanto vamos dar um duplo clique no Role Group chamado Discovery Management (o mesmo selecionado na figura acima) e na nova tela que se abre podemos ver as roles definidas para o Role Group e podemos adicionar Membros ao grupo em questão. Vamos clicar em Add...

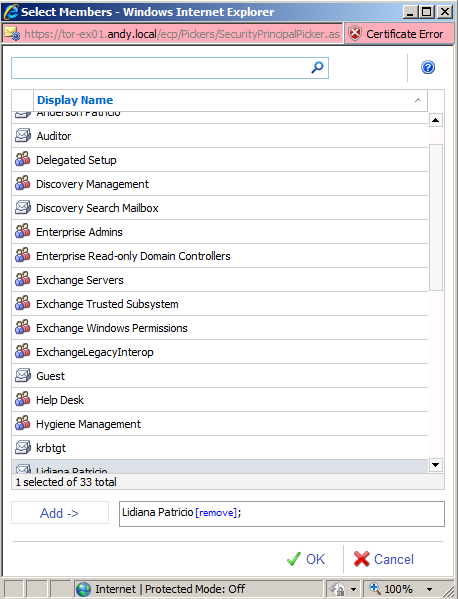

Vamos selecionar os usuários desejados da lista dando um duplo clique, em nosso exemplo somente o usuário Lidiana, feito isso vamos clicar em OK e depois em Save.

Feito

isto o usuário que recebeu a permissão pode logar no Outlook Web App, e

clicar em Options e agora teremos My Organization

disponível para o usuário, vamos clicar em Reporting e ali

podemos fazer Search na organização Exchange Server apenas clicando em

New...

Nota:

Para entender como fazer e-discovery basta acessar o tutorial da seção

tutoriais relacionados.

Erro de "Sorry, Access Denied" quando o usuário que recém foi adicionado tenta acessar o Option através do Outlook Web App...

Quando este erro acontece, provavelmente é porque o usuário perdeu o Default Role Assignment Policy no atributo RoleAssignmentPolicy. Você pode checar isto usando o seguinte cmdlet:

Get-mailbox <Nome-do-Mailbox> | FL RoleAssignmentPolicy

Se o valor estiver vazio e também forem encontradas erros no Event Viewer (no Application) provindos da origem Exchange Control Panel, então pode-se rodar o seguinte cmdlet para ajustar este problema:

get-mailbox <Nome-do-Maibox> | Set-Mailbox -RoleAssignmentPolicy "Default Role Assignment Policy"

Conclusão

Com este tutorial mostramos como utilizar o ECP e atribuir determinadas funções a um usuário utilizando RBAC, o mesmo exemplo pode ser feito para qualquer uma dos Role Groups existentes. Através do Exchange Management Shell temos muito mais flexibilidade e estaremos tendo um ou mais tutoriais somente para cobrir este tópico.

- Migrando e removendo o Exchange 2007 para Exchange 2010Exchange Server

- Migrando (e removendo) o Exchange 2007 para Exchange 2010Exchange Server

- Foto no Outlook 2010Exchange Server

- Exchange UM Test PhoneExchange Server

- Integrando o OCS ao Exchange UMOCS / LCS