Infra - Segurança

Enhanced Mitigation Experience Toolkit–Evite ataques de Hackers

Um dos maiores problemas hoje é a rapida propagação e criação de métodos para sermos hackeados. Como a...

por Marcelo SincicUm dos maiores problemas hoje é a rapida propagação e criação de métodos para sermos hackeados. Como a plataforma Windows é utilizada em grande parte dos computadores pelo mundo precisamos estar atentos.

A Microsoft acaba de disponibilizar o EMET 2.0 que permite configurar aplicações e o seu sistema para usar o máximo de segurança possivel. O EMET pode ser baixado em http://www.microsoft.com/downloads/en/details.aspx?FamilyID=C6F0A6EE-05AC-4EB6-ACD0-362559FD2F04.

O EMET permite verificar em tempo real quais aplicações estão utilizando DEP (Disable Executive Bit) e saber aplicações que podem estar com propensas a se aproveitar de eventuais vulnerabilidades. É claro que algumas aplicações conhecidas como driversnão necessariamente executam com DEP, mas são conhecidas. O DEP protege o sistema por não permitir que outras aplicações façam uso do heap ou stack que pertença ao sistema, como um cadeado da memória.

Alem do DEP o EMET também permite configurar o Structure Exception Handler Overwrite Protection (SEHOP) que é um sistema criado a partir do Vista SP1 e protege que programas executem chamadas a ponteiros do stack de memória permitindo fazer um hiijack redirecionando as chamadas posteriores para este programa mal intencionado.

Outra proteção destacada do EMET é o Mandatory Address Space Layout Randomization (ASLR) que consiste em randomiza o endereço de memória onde uma função é alocada, com isso um hacker não saberá onde, por exemplo, está alocado na memória um processo vulnerável, já que este estará carregado em local diferente a cada ativação.

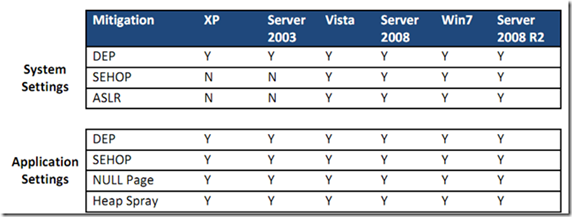

A tabela abaixo mostra as vantagens do EMET, pois o Windows XP e Windows 2003 não tem o recurso SEHOP e ASLR nativo e o EMET faz a proteção, o que aumenta em muito a segurança do sistema como mostra a tabela abaixo:

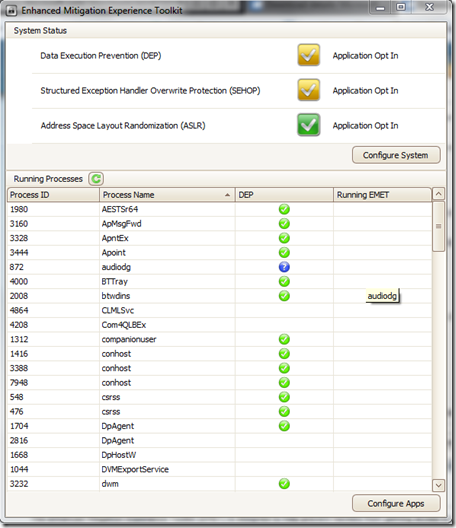

Bem, vamos ver o EMET na prática a partir das telas abaixo. A primeira é a tela principal:

Note que o EMET mostra todas as aplicações e se estão ou não utilizando o CEP para proteção do sistema.

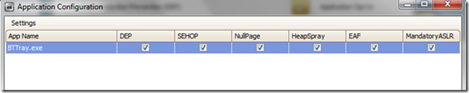

É possivel configurar uma aplicação suspeita para utilizar o DEP de modo forçado, para isso cadastre a aplicação em “Configure Apps”, como a tela abaixo mostra:

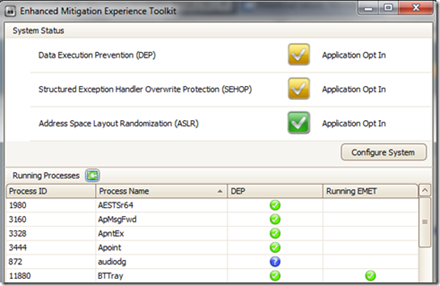

Após colocar a aplicação na lista e indicar os recursos de segurança obrigatórios veja como agora o EMET mostra a lista com o processo BTTray indicando que está sendo “monitorado”:

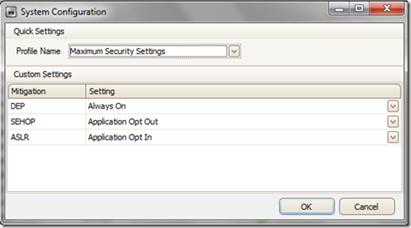

Também é possivel deixar os recursos de segurança ligados o tempo todo utilizando o botão “Configure System”:

Alem da interface gráfica é possivel configurar o EMET pela linha de comando. Para isso leia o manual de usuário que é instalado junto com o EMET. O manual também é muito bom por detalhar e mostrar gráficos que ilustram os diferentes tipos de ataques hacker.

- Segurança em SistemasSegurança

- TMap Next(Test Management Approach) - Processos de Suporte - Parte 8-4Segurança

- TMap Next(Test Management Approach) - Processo de Testes de Desenvolvimento - Parte 8-3Segurança

- TMap Next(Test Management Approach) - Processo Plano de Testes Mestre(MTP) - Planejamento e Con...Segurança

- TMap Next(Test Management Approach) - Processo Plano de Testes Mestre(MTP) - Planejamento e Con...Segurança