Infra - Linux

Linux - TOR: A Internet sem rastreabilidade

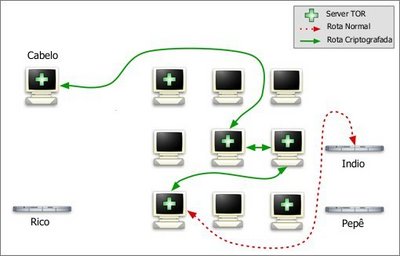

Seus passos na internet podem ser seguidos com diversas ferramentas, assim disponibilizando informações pessoais dos usuários. O SOFTWARE-LIVRE Tor remove informações dos pacotes de dados e cria uma rota alternativa e aleatória para o envio das informações, impedindo o rastreamento e interceptação das informações.

por Alessandro de Oliveira Faria

Seus passos na internet podem ser seguidos com diversas

ferramentas, assim disponibilizando informações pessoais dos usuários. O

SOFTWARE-LIVRE Tor remove informações dos pacotes de dados e cria uma

rota alternativa e aleatória para o envio das informações, impedindo o

rastreamento e interceptação das informações. Com isso, é possível proteger o

conteúdo de e-mails, textos de softwares de mensagens instantâneas, IRC e outros

aplicativos que usam o protocolo TCP. Porém, o produto se restringe ao envio de

dados. Para navegar por sites anonimamente, é necessário adotá-lo em conjunto

com softwares como o proxy gratuito de web Privoxy (www.privoxy.org), para bloquear o envio de

informações de seu browser.

O mundo digital tem produzido alianças

curiosas, como a que colocou pela primeira vez no mesmo lado da mesa dois

centros militares de pesquisas, integrantes do poderoso aparato de defesa dos

Estados Unidos e uma das entidades mais atuantes na defesa dos direitos civis. O

objetivo dessa aparentemente estranha parceria é estimular a criação da internet

invisível, uma área onde qualquer pessoa ou empresa possa navegar em segurança e

total anonimato.

Uma versão beta do projeto, batizado como Tor,

já está disponível para teste no endereço:

O programa foi desenvolvido pelo Laboratório Central da Marinha para Segurança de Computadores, com a ajuda da Darpa (www.darpa.mil), a agência criada no auge da guerra fria com o objetivo de transformar os Estados Unidos em uma superpotência tecnológica. Para quem não se lembra, foi a Darpa (na época sem o D) quem coordenou os estudos para a construção de uma rede descentralizada de computadores, capaz de resistir a qualquer ataque localizado. Foi assim que nasceu a Arpanet, o embrião do que hoje chamamos internet.

O Tor andava meio esquecido, até que a Electronic Frontier Foundation, uma entidade civil que se destaca pelo vigor com que combate nos tribunais os abusos governamentais contra os direitos individuais, decidiu apoiar politicamente o projeto e contribuir financeiramente para que ele cresça, fique forte e consiga deixar cada vez mais gente invisível. A decisão é polêmica, até porque o projeto também é polêmico.

O Tor mantém o usuário livre de bisbilhoteiros, inclusive os do FBI e os da CIA, e impede (ou dificulta bastante) qualquer tipo de rastreamento. Na prática significa um salvo conduto ou até mesmo um habeas corpus preventivo, como preferem os juristas. A EFF justifica o apoio como forma de dar ao usuário condições tecnológicas (e legais) de garantir sua privacidade no ciberespaço.

E é exatamente isso que o Tor oferece. Em vez de seguir uma rota direta entre origem e destino, toda a informação transmitida por ele segue um caminho randômico, que se altera permanentemente, através de diversos servidores voluntários que cobrem a rota. Fica difícil para qualquer sistema saber quem você é, onde você está ou de onde veio, embora seja possível saber o que você está levando consigo.

Mesmo que alguém consiga interceptar o pacote de dados, o

anonimato de quem o enviou estará garantido, pois cada servidor que atua na

cadeia, recebe a "encomenda" e se encarrega de passá-la adiante, registrando

apenas a máquina imediatamente anterior (quem entregou) e a máquina

imediatamente posterior (para quem entregou), como elos de uma corrente não

linear. Cada etapa é criptografada e novos trajetos são criados a cada instante

sempre com o objetivo de impedir que a cadeia seja exposta.

Os advogados

da EFF argumentam que a forma como o sistema foi projetado inviabiliza não só o

rastreamento como também acaba com os relatório de tráfego, uma forma de

vigilância que rouba a privacidade das pessoas e expõe de forma ilegal

atividades ou relacionamentos confidenciais.

Análises de tráfegos são

frequentemente usadas por empresas, governos e indivíduos para bisbilhotar, seja

por quais motivos, o caminho trilhado por um determinado usuário na web,

apontando com precisão de onde vieram para onde foram e o que fizeram durante o

período em que permaneceram conectados. Várias empresas usam estas informações

para construir perfis, que são revendidos sem o conhecimento ou consentimento do

usuário.

Um laboratório farmacêutico, por exemplo, pode se valer de tais

relatórios para monitorar um concorrente qualquer. Como? Bastar analisar

detalhadamente a navegação na internet de funcionários e técnicos de uma empresa

específica para antecipar passos importantíssimos na fabricação de um

determinado medicamento. É a velha história (mais real do que possa parecer à

primeira vista) do diga-me por onde navegas, que eu saberei no mínimo o que

estás procurando.

O problema é que anonimato interessa tanto aos

adolescentes chineses no escurinho de cibercafés quanto aos pedófilos que

infestam a internet. E como o Tor é uma tecnologia aberta - o código está

disponível para toda e qualquer implementação e desenvolvimento - é razoável

imaginar que a tecnologia logo acabará servindo às conveniências ou interesses

de cada um, incluindo, é claro, os milionários e abomináveis distribuidores de

spams... Os defensores do Tor estão cientes dos riscos, mas acreditam que uma

coisa não tem nada a ver com a outra - e talvez não tenha mesmo.

A EFF

garante que o software em si não contraria as leis americanas, mas reconhece que

"toda e qualquer nova tecnologia gera uma certa incerteza legal" e que com o

novo software não será diferente. Para evitar problemas, os advogados recomendam

que o programa não seja utilizado para atividades criminosas e que os usuários

jamais mantenham na mesma máquina a posse ou guarda de "materiais potencialmente

ilegais". Vale muito como recomendação legal, mas muito pouco como garantia de

noites tranqüilas daqui para a frente.

Fonte do resumo:

Os usuários de software proprietário podem efetuar a instalação a partir deste link:

Já os usuários JEDIS dotados de liberdade, podem utilizar a força e seguir este artigo para efetuar a instalação a partir dos fontes.

O download do pacote deve ser feito em:

Neste link encontraremos versão do Tor para diversas plataformas e distribuições Linux.

Este artigo contempla as instruções de instalação a partir do código fonte. Antes de iniciar a instalação do pacote Tor, devemos resolver as dependências instalando a biblioteca libevent (biblioteca de notificação de eventos utilizada pelo pacote Tor) que encontraremos em:

O pacote Web Proxy Privoxy (procure no cd de sua distribuição ou em www.privoxy.org) também é requerido para funcionamento do Tor.

Efetue o download da ultima versão da biblioteca libevent em:

http://www.monkey.org/~provos/libevent-1.1a.tar.gz

Descompacte o pacote com o comando tar, use o comando ./configure, make e make install como no exemplo abaixo:

$ tar -zxvf libevent-1.1a.tar.gz

Entre na pasta libevent-1.1a e execute:

$ cd libevent-1.1a/

$ ./configure

Para iniciar a compilação da biblioteca use o comando make:

$ make

Agora use o make install (como super-usuário) para instalar a biblioteca libevent:

$ su

# make install

Com a biblioteca libevent, vamos partir para a compilação e instalação do Tor. Em primeiro lugar descompacte o pacote:

$ tar -zxvf tor-0.1.1.7-alpha.tar.gz

Entre na pasta criada pelo comando tar:

$ cd tor-0.1.1.7-alpha

Execute o comando ./configure como no exemplo abaixo:

$ ./configure

Compile o pacote com o comando make:

$ make

Instale o Tor com o comando make install (como super-usuário):

$ su

# make install

Nesta etapa os pacotes libevent e o Tor estão instalados, não esqueça de instalar o pacote Privoxy. Não entrarei em detalhes com relação a instalação deste pacote pelo simples motivo de ter encontrado o Privoxy nos CDs da minha distribuição. No próximo capítulo iremos configurar o Tor e o Privoxy.

ATENÇÃO: O pacote Privoxy pode ser encontrado para quase todas plataformas em: Configuração e execução do TOR

| Antes de configurar o Tor, vamos efetuar alguns testes

antes e depois da configuração. Execute o comando ifconfig para verificar

o seu IP como no exemplo abaixo: # ifconfig eth0 Encapsulamento do Link: Ethernet Endereço de HW 00:0F:1F:14:10:CB

endereço inet6: fe80::20f:1fff:fe14:10cb/64 Escopo:Link

UP BROADCASTNOTRAILERS RUNNING MULTICAST MTU:1500 Métrica:1

RX packets:10929 errors:0 dropped:0 overruns:0 frame:0

TX packets:10622 errors:0 dropped:0 overruns:0 carrier:2

colisões:8 txqueuelen:1000

RX bytes:7468066 (7.1 Mb) TX bytes:1669960 (1.5 Mb)

IRQ:7

lo Encapsulamento do Link: Loopback Local

inet end.: 127.0.0.1 Masc:255.0.0.0

endereço inet6: ::1/128 Escopo:Máquina

UP LOOPBACKRUNNING MTU:16436 Métrica:1

RX packets:6064 errors:0 dropped:0 overruns:0 frame:0

TX packets:6064 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:0

RX bytes:1962710 (1.8 Mb) TX bytes:1962710 (1.8 Mb)

ppp0 Encapsulamento do Link: Protocolo Ponto-a-Ponto

inet end.: 201.26.81.109 P-a-P:200.100.11.68 Masc:255.255.255.255

UP POINTOPOINT RUNNING NOARP MULTICAST MTU:1492 Métrica:1

RX packets:8403 errors:0 dropped:0 overruns:0 frame:0

TX packets:7938 errors:0 dropped:0 overruns:0 carrier:0

colisões:0 txqueuelen:3

RX bytes:5322941 (5.0 Mb) TX bytes:1060985 (1.0 Mb)

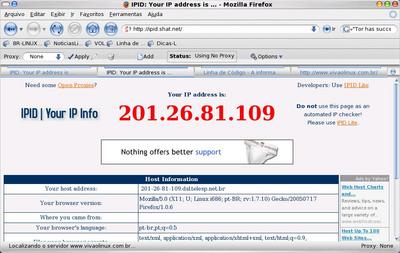

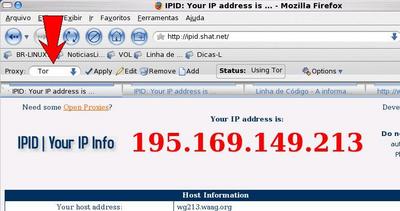

Em meu caso, conectado com o Speedy, recebi o IP 201.26.81.109. Ao

visitarmos a página http://ipid.shat.net,

teremos o nosso IP estampado na tela como na imagem abaixo: |

|

Agora vamos colocar o Tor em ação. Antes vamos configurar o Privoxy, entrando na pasta /var/lib/privoxy/etc e inserindo a linha "forward-socks4a / 127.0.0.1:9050 ." no final do arquivo config. Veja o exemplo abaixo: # cd /var/lib/privoxy/etc # vi config No final do arquivo, insira a string "forward-socks4a / 127.0.0.1:9050 ." |

| # The "hide-console" option is specific to

the MS-Win console version # of Privoxy. If this option is used, Privoxy will disconnect from # and hide the command console. # #hide-console forward-socks4a / 127.0.0.1:9050 . |

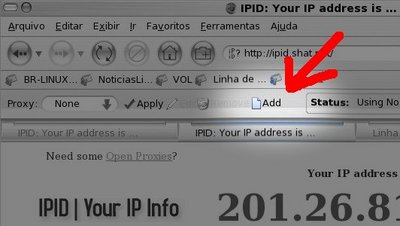

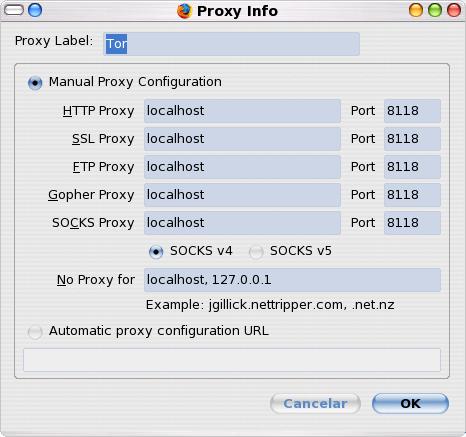

Inicie o serviço Privoxy como no exemplo abaixo: # /etc/rc.d/privoxy start Starting Privoxy done Nesta etapa o Privoxy está configurado para conversar com o programa Tor. Agora basta executar o programa Tor para começar a brincadeira: # tor Sep 26 13:22:35.304 [notice] Tor v0.1.1.7-alpha. This is experimental software. Do not rely on it for strong anonymity. Sep 26 13:22:35.305 [notice] Configuration file "/usr/local/etc/tor/torrc" not present, using reasonable defaults. Sep 26 13:22:35.305 [notice] Initialized libevent version 1.1a using method epoll. Good. Sep 26 13:22:35.305 [notice] connection_create_listener(): Opening Socks listener on 127.0.0.1:9050 Sep 26 13:22:39.749 [notice] Tor has successfully opened a circuit. Looks like it"s working. Pronto, o seu sistema está configurado para operar com o túnel do Tor, porém temos que alterar as configurações de proxy do navegador. Isto pode ser feito manualmente, entretanto aconselho aos usuários do Firefox utilizar o plugin SwitchProxy, que permite criar perfil de configuração proxy, assim permitindo a mudança dos parâmetros proxy durante a navegação. Ou seja, com um simples clique podemos habilitar ou desabilitar a utilização do Tor. Para instalar o plugin, acesse o link abaixo e na página principal, clique no ícone install now: Depois de instalado o plugin SwitchProxy, clique no botão Add, para adicionar as configurações do Tor. Veja o exemplo da figura abaixo: |

|

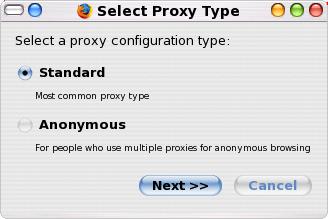

Na tela de seleção do tipo de proxy, clique na opção Standard e no botão NEXT. |

|

Na próxima tela, insira localhost como endereço de proxy e 8118 como porta em todos os protocolos como no exemplo abaixo. Não esqueça de verificar se a opção Socks v4 esta selecionada. |

|

Vamos começar a brincadeira, selecione a configuração de proxy TOR, pressione o botão APPLY e acesse novamente o link: Repare que o IP EXIBIDO NA TELA DO SITE NÃO É O SEU!!! |

|

Espero que este documento não seja fonte de inspiração para o uso maligno desta tecnologia. |

- Login automático com SSH e Automatização da instalação (deploy) e atualização de sites com GitLinux

- Extensão Sun Presentation Minimizer para Broffice.ORGLinux

- Otimização de Desempenho em sistemas GNU/LinuxLinux

- Hardware para sistemas GNU/Linux - Dicas de Desempenho - Parte 3Hardware

- Hardware para sistemas GNU/Linux - Dicas de Desempenho - Parte 2Hardware