Infra - Virtualização

Criando um perfil de acesso ao Self Service User do System Center Virtual Machine Manager 2008 R2

Neste artigo será abordada a criação de um perfil de acesso ao Self Service User do System Center Virtual Machine Manager 2008 R2.

por Leandro CarvalhoTecnologias

Windows Server 2008 Standard

Windows Server 2008 Enterprise

Windows Server 2008 Datacenter

Sumário

Neste artigo será abortada a criação de um perfil de acesso ao Self Service User do System Center Virtual Machine Manager 2008 R2

Conteúdo

Introdução

Procedimento

Conclusão

Sobre o autor

Introdução

No System Center Virtual Machine Manager 2008 R2 (VMM) é possível ter acesso por qualquer máquina que suporte o protocolo HTTP para visualização e gerenciamento Web de todas as máquinas virtuais (VMs) hospedadas nos Hosts com o Self Service Portal, inclusive com a opção de ser acessível pela internet. Porém, antes é preciso criar um grupo de acesso com as seguintes possibilidades de configurações:

· Membros de acesso

· Acesso restrito a grupos específicos de hosts e VMs

· Permissões específicas como desligar, pausar, criar checkpoints, dentre outros

· Modelos para criação de máquinas com perfis de hardware e automatizações como Syspreps

· Controle de quota de criação de novas máquinas

· Acesso a Libraries com modelos de hardware, VHDs, imagens ISOs, etc

Com isso é possível delegar o controle da criação e gerenciamento das máquinas para certos grupos de funcionários como Administradores de Banco de Dados, Desenvolvedores, técnicos de ambientes testes, etc, com o intuito de diminuir a carga de trabalho e aumentar a pró atividade. O próprio desenvolvedor conseguirá, por exemplo, criar seu servidor sem a necessidade de CD, serial ou qualquer configuração de instalação e com um perfil específico de hardware previamente configurado.

Procedimento

Clique em Start>All Programs>Microsoft System Center>Virtual Machine Manager 2008>Virtual Machine Manager 2008 Administrator Console

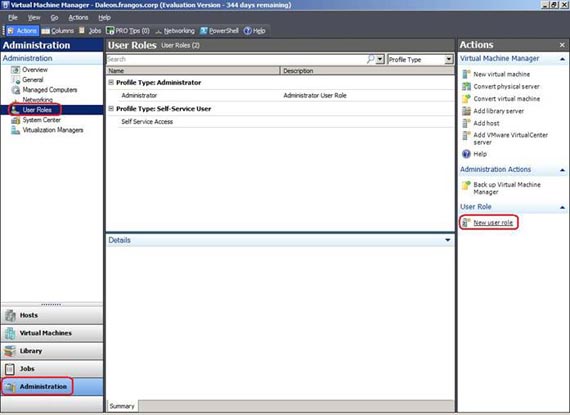

No VMM Administrator Console, clique em

Administration, User Roles e depois em New user role.

Figura 1 – Opção New user role

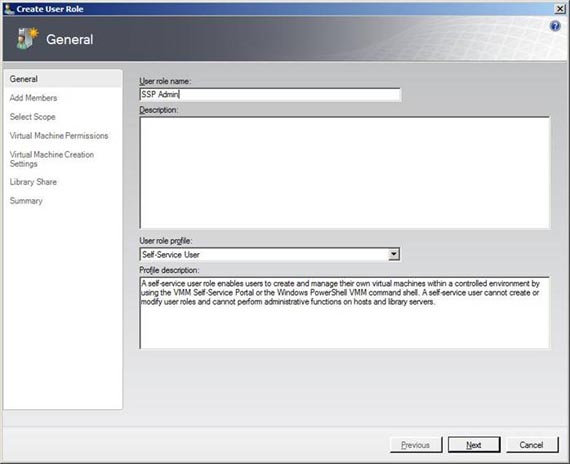

Na próxima tela coloque o nome do perfil de acesso, a descrição e escolha o perfil Self Service User. Clique em Next logo após.

Figura 2 – Nome e tipo do perfil de acesso

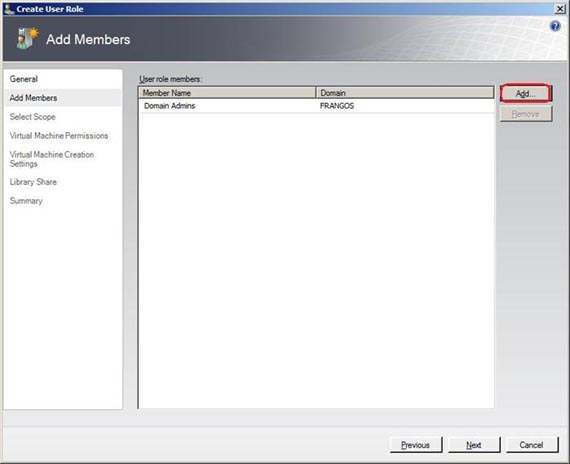

Em Add Members, adicione os usuários ou grupos que voce deseja delegar o controle de acesso e clique em Next.

Figura 3 – Membros da regra de usuário

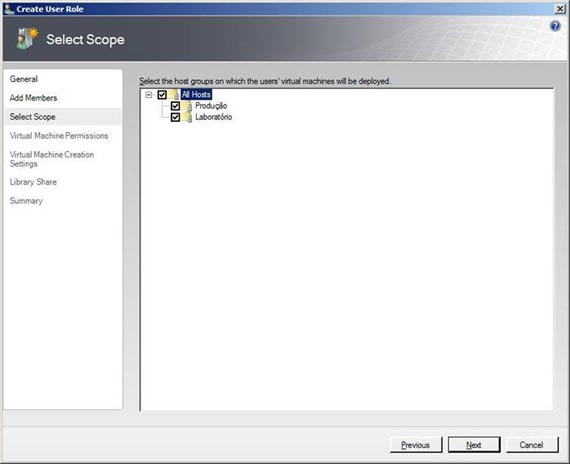

Na página Select Scope é possível selecionar o

grupo de máquinas virtuais como por exemplo desenvolvimento, banco de dados,

ambiente teste, produção, enfim, de acordo com o acesso do grupo de usuários.

Neste exemplo esta sendo feito um perfil de administrador e por esse motivo foi

dado o acesso em todos os grupos de VMs.

Figura 4 – Grupos de máquinas virtuais

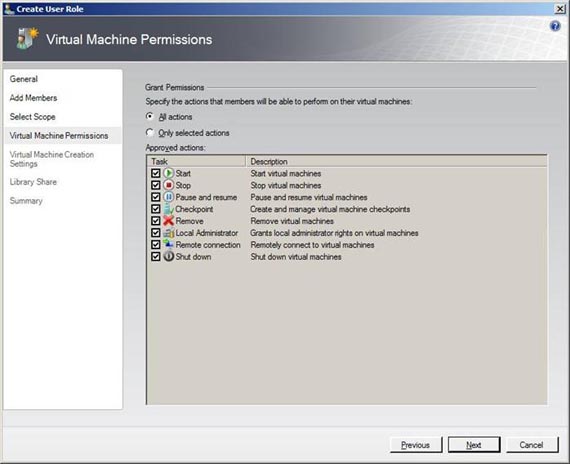

Após escolher as máquinas que o grupo terá o

acesso, é possivel escolher o tipo de acesso em Virtual Machine Permissions

como iniciar, parar, desligar, pausar, criar checkpoints (snapshots), etc.

Escolha o nível desejado de acesso e clique em Next.

Figura 5 – Permissões nas máquinas virtuais

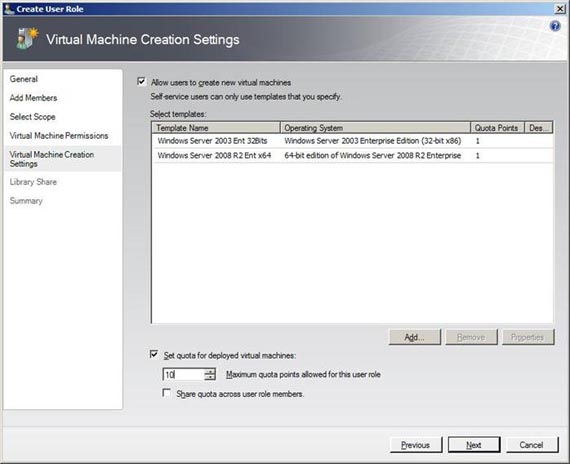

Na figura 6 é possível dar ao grupo o direito de criar máquinas virtuais. Além da criação, é possivel atrelar modelos já prontos de máquinas virtuais com hardware e informaçoes de SO como senha de administrador local e número serial.

A opção de quota pode ser usada para limitar o número de

máquinas que o grupo pode criar. Se o checkbox Share quota across user role

members estiver marcada, as quotas valerão para todos os membros do grupo, caso

contrário ela será independente por usuário.

Figura 6 – Delegação de criação de máquina virtual

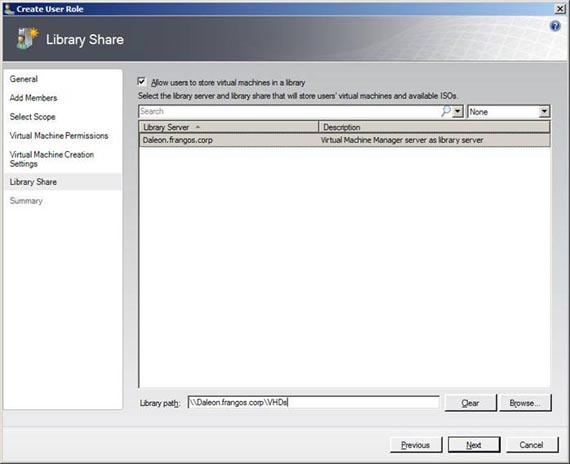

Na próxima tela poderemos dar permissão ao

grupo de usar uma Library (compartilhamentos usado pelo VMM) para hospedar as

novas máquinas virtuais. Adicione os caminhos e clique em Next.

Figura 7 – Acesso às Libraries

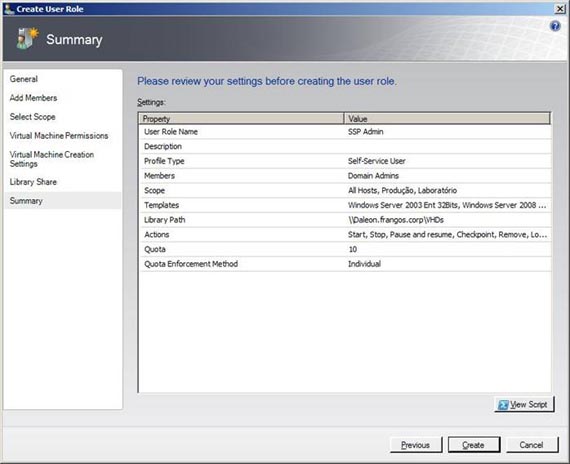

Confira as opções escolhidas e clique em Create. Perceba que também existe a possibilidade de exportar o processo para um script do Powershell, automatizando futuras criações de uma forma bem simples. Este é o exemplo do comando em powershell do procedimento que fizemos:

$VMPermission = 1023

$hostGroup1 = Get-VMHostGroup -VMMServer localhost | where {$_.Path -eq "All Hosts"}

$hostGroup2 = Get-VMHostGroup -VMMServer localhost | where {$_.Path -eq "All Hosts\Produção"}

$hostGroup3 = Get-VMHostGroup -VMMServer localhost | where {$_.Path -eq "All Hosts\Laboratório"}

$AddScope = $hostGroup1, $hostGroup2, $hostGroup3

$AddMember = @("FRANGOS\Domain Admins")

Set-VMMUserRole -VMPermission $VMPermission -QuotaPoint 10 -QuotaPerUser $true -AddScope $AddScope -LibraryStoreSharePath "\\Daleon.frangos.corp\VHDs" -VMMServer localhost -JobGroup 352a1390-af17-4855-a289-033b738e844a -AddMember $AddMember

New-VMMUserRole -Name "SSP Admin" -Description "" -UserRoleProfile SelfServiceUser -JobGroup 352a1390-af17-4855-a289-033b738e844a

Para executá-lo, basta salvar com a extensão ps1 e fazer sua chamada pelo próprio powershell.

Figura 8 – Sumário para criação

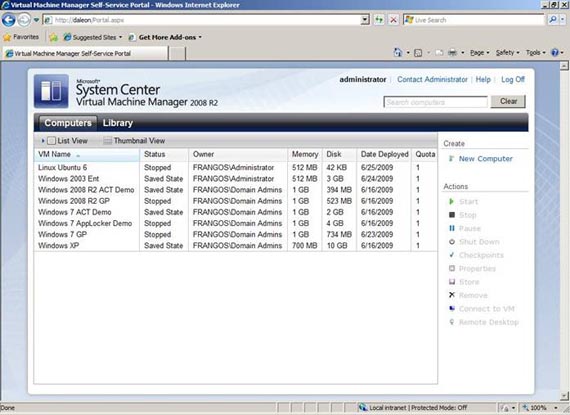

É possível na figura 9 com o Self-Service instalado visualizar o site de acesso e

algumas opções como criar, desligar, pausar... dentre outras.

Figura 9 – Site do Self-Service Portal

Conclusão

Este artigo mostrou a criação de um perfil para acesso Web do VMM Server. Com esta configuração é possível, de uma forma segura e confiável, os grupos terem acesso ao ambiente virtual com configurações específicas que atendem nossas necessidades de administração e gerenciamento.

- Instalando o VMware ESXi 5Virtualização

- O que é o Citrix EdgeSight ServerVirtualização

- Impacto da indisponibilidade de software na eficiência das empresasVirtualização

- Arquitetura para Ambientes com Windows Server 2008 Hyper-V – Parte 3Virtualização

- Você gosta de compartilhar conhecimento?Virtualização