Infra - Windows Server

Instalando uma Enterprise root Certificate Authority no Windows Server 2008

Com este tutorial mostramos como instalar uma Enterprise Certification Authorit que pode ser utilizada para emitir certificados internamente e muitos dos novos serviços da Microsoft podem estar utilizando este serviço, tais como OCS, Exchange, SCOM e etc.

por Anderson PatricioOverview

Neste tutorial estaremos instalando uma Certificate Authority no Windows Server 2008. As CAs (Certification Authorit) se tornaram muito comum a partir do Exchange Server 2007 e OCS porque tais produtos requerem o uso de certificado e em muitos casos uma solução interna é o suficente. Este tutorial mostra como instalar a funcionalidade no Active Directory mas tenha em mente que o planejamento e backup/restore da solução é essencial, você também pode começar simples na solução com apenas um servidor para esta função mas dependendo do tamanho e necessidade da empresa podem ser utilizados diversos servidores.

Alguns pontos importantes sobre CAs e certificados em geral:

- Servidores que são CAs não são recomendados serem Controladores de domínio

- Dependendo da funcionalidade na sua rede, os servidores que hospedam a(s) CA(s) podem ser candidatos a virtualização

- Após instalação da CA a máquina não pode ser renomeada

- Se for uma CA de domínio todos os certificados emitidos vão ser validados automaticamente pelas máquinas que estiverem no domínio, no entanto máquinas externas (fora da sua rede) não conhecem esta CA e qualquer certificado que seja emitido por irá gerar um erro no cliente pelo fato da CA não ser conhecido

- Esta dica não é relaciondo a CA, mas sim a certificados em geral: Certificados são dependentes de resolução DNS se um certificado foi criado para servidor.empresa.local o cliente precisa acessar como servidor.empresa.local se acessar como somente servidor um erro de certificado será apresentando.

- Certificados podem conter diversos nomes, eles são os conhecidos como SAN (Subject Alternative Name) onde mais de um nome pode ser adicionado. Aplicações como OCS e Exchange usam este recurso

- Certificados também pode ser do tipo wildcard (*.empresa.com.br) o ponto fraco deste tipo é a segurança, onde você confia a empresa toda em um único certificado e também preço, eles são bem mais caros que um SAN.

- Você pode utilizar uma mistura de certificados Públicos e internos. Aplicações como OCS utilizam certificados emitidos por CA para os Front-End e públicos para os Edge Servers

- Certificados e Windows Mobile podem ser difíceis, em muitos casos os certificados da CA precisam ser adicionados aos dispositivos.

Solução

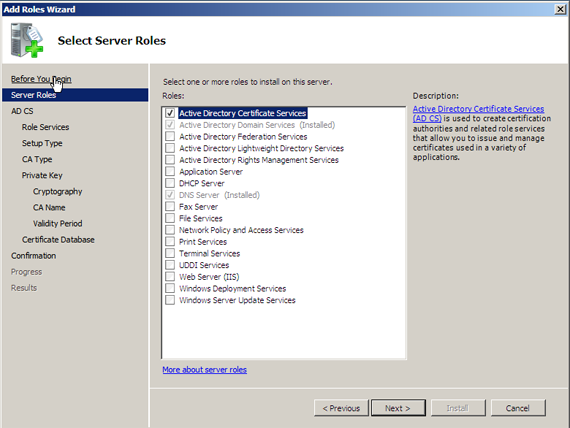

- Abra o Server Manager, clique em Roles e clique em Add Roles

- Na página Before You Begin. Tela inicial do assistente que é mostrada para qualquer role, clique em Next.

- Na página Select Server Roles. Marque a opção Active Directory Certificate Services, e clique em Next.

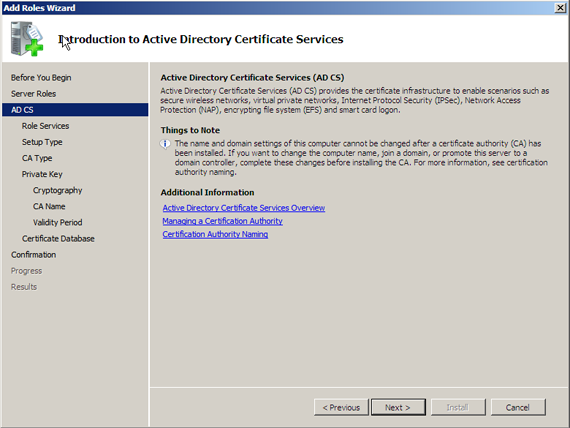

- Na página Introduction to Active Directory Certificate Services. Uma página introdutória sobre o AD CS será mostrada, clique em Next.

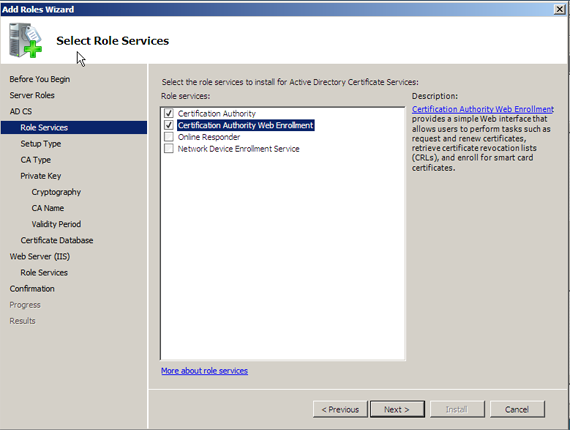

- Na página Select Role Services. Para uma implementação básica podemoe estar escolhendo Certification Authority e Certification Authorit Web Enrollment, este último componente permite que qualquer cliente acesse o site http://<servidor>/Certsrv para pedir certificados e baixar Certificados da CA, feito as escolhas clique em Next.

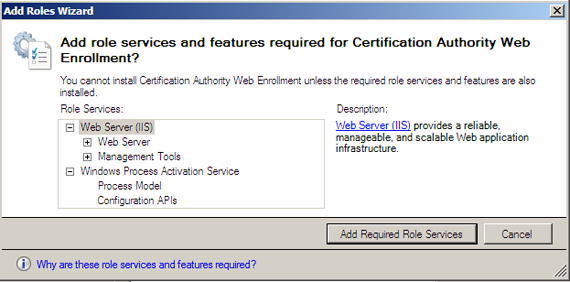

- Um janela irá aparecer, devido a instalação da CA web enrollment, o IIS se faz necessário e para continuar com esta esolha todos os pre-requisitos são necessários ser instalados, basta clicar em Add Required Role Services que todos pré-requisitos serão instalados automaticamente.

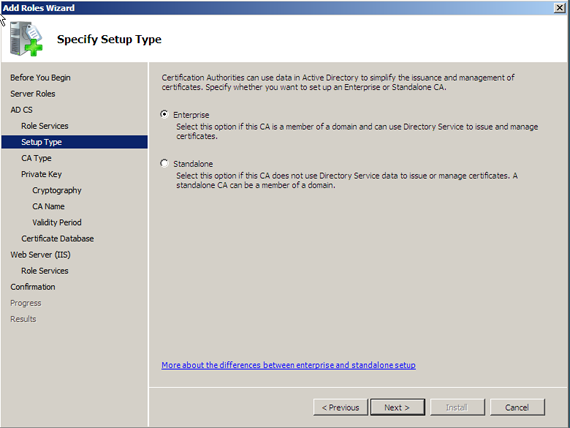

- Na página Specif Setup Type. Uma CA pode ser de dois

tipos Enterprise (que requer que exista um domínio e a máquina

precisa pertencer a um domínio) ou Standalone onde o requerimento de

uma estrutura do AD não é necessária, escolha Enterprise

clique em Next.

Nota: o interessante da opção Enterprise é que o AD é utilizado para emitir e gerenciar certificados e possui uma melhor integração com clientes e produtos Microsoft.

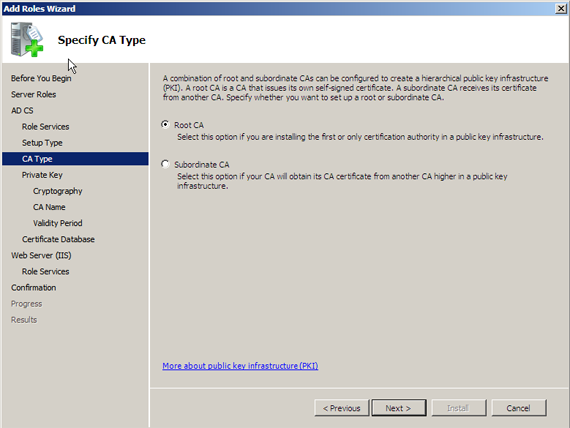

- Na página Specify CA Type. Uma estrutura de PKI pode ter uma CA root e várias subordinadas em diferentes servidores, uma CA subordinada sempre recebe o seu certificado de uma outra CA, uma CA root cria seu próprio certificado, em nosso tutorial não temos nada no ambiente por este motivo a primeira será a Root CA, clique em Next.

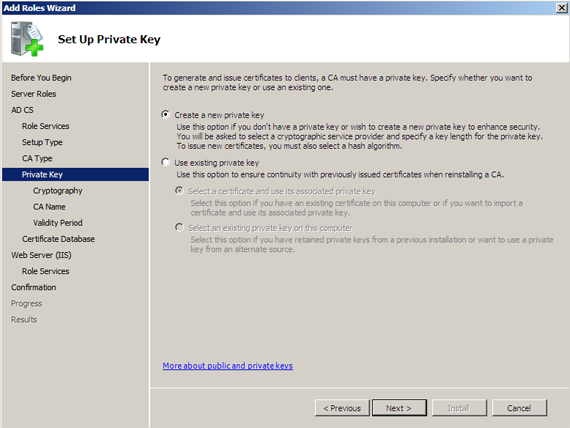

- Na página Set Up Private Ke. Se for uma nova CA a opção correta é Create a new private key se for uma reinstalação é importante usar a chave privada que já vinha sendo utilizada anteriormente, clique em Next.

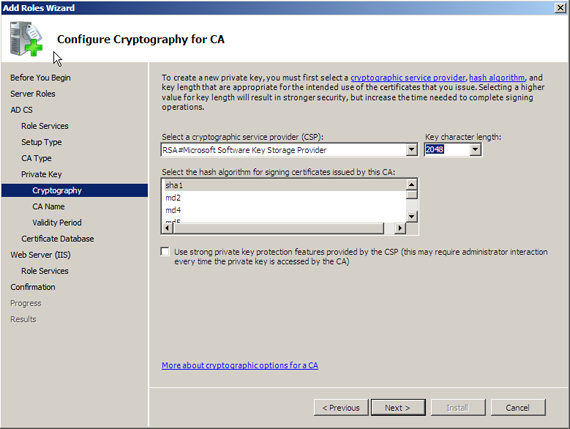

- Na página Configure Cryptography for CA. Quando escolhemos a criação de uma nova chave privada para a nova CA podemos escolher o tamanho da chave privada e algoritmo, para a maioria dos ambientes as opções padrão podem ser deixadas, clique em Next.

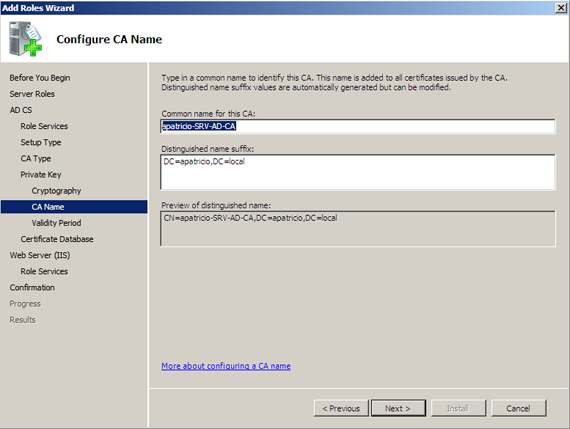

- Na página Configure CA Name. O nome comum da CA que serve para identificar, feito a escolha clique em Next. Este nome será visto quando pedimos certificado online da CA, sem processamento offline (geralmente utilizado para enviar para CAs públicas).

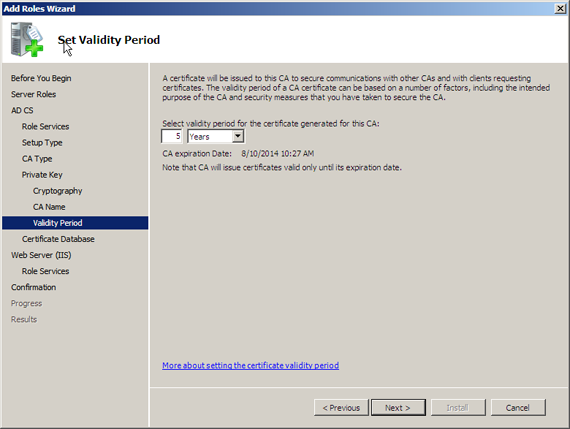

- Na página Set Validaty Period. Validade do certificado que será gerado para esta CA, esta CA emitirá certificados enquanto o certificado estiver válido, o valor de 5 anos é um valor comum quando falamos em certificados. Caso a sua empresa não tenha nenhum requerimento neste aspecto, clique em Next.

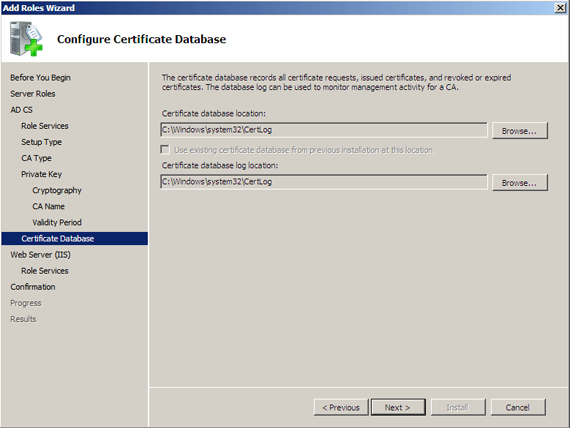

- Na página Configure Certificate Database. Podemos definir o local físico onde a database de certificados e seus respectivos logs ficarão armazenados, clique em Next.

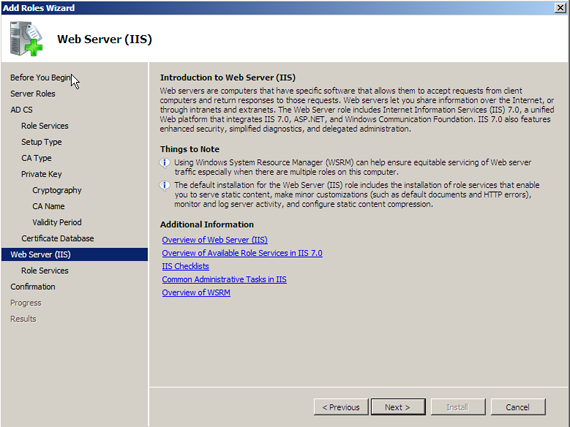

- Na página Web Server (IIS). Devido a escolha anterior o IIS será instalado, nesta seção podemos adicionar serviços adicionais caso necessário, esta é a tela inicial da role do IIS, apenas clique em Next.

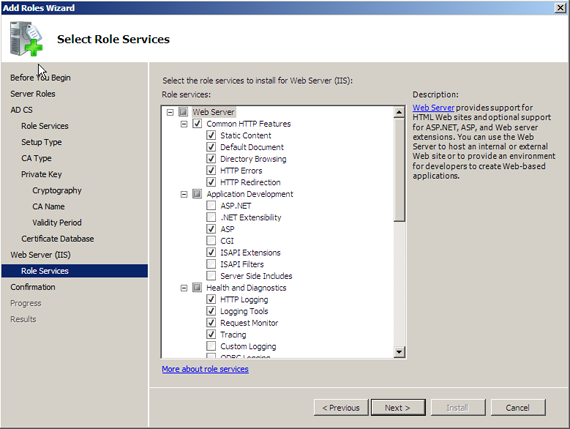

- Na página Select Role Services. Nossa preocupação é com a instalação da CA e sabemos que todos os pré-requisitos do IIS já foram marcados, apenas clique em Next.

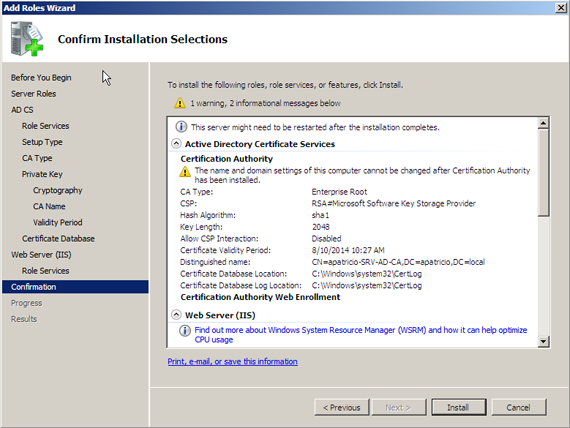

- Na página Confirm Installation Selections. Um apanhado geral do que já escolhemos e definimos até agora será mostrado, para começar o processo de instalação clique em Install.

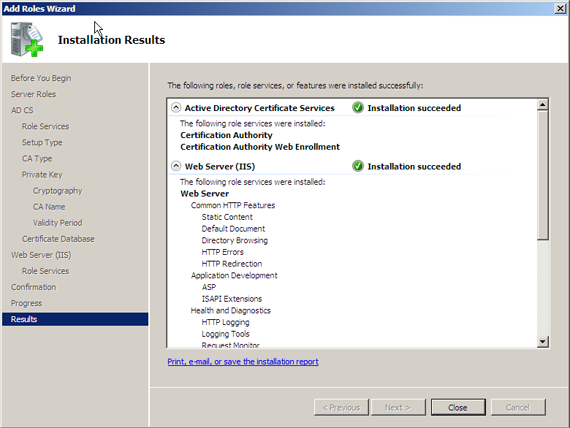

- Na página Installation Results. Tela final da instalação mostrando as roles instaladas como também o status final do processo, como podemos visualizar ambas as roles AD CS e IIS foram instalados com êxito, clique em Close.

Como resultado da instalação já podemos abrir o http://<Nome-do-Servidor>/CertSrv e a página da CA já será exibida, após a devida replicação do Active Directory os clientes do domínio já entenderão que os certificados emitidos por esta CA são confiados (devido ao fato dela ser do tipo Enterprise).

Conclusão

Com este tutorial mostramos como instalar uma Enterprise Certification Authorit que pode ser utilizada para emitir certificados internamente e muitos dos novos serviços da Microsoft podem estar utilizando este serviço, tais como OCS, Exchange, SCOM e etc..

- Instalando e configurando um servidor DHCP no Windows Server 2008Windows Server

- Instalando Active Directory Windows Server 2008Windows Server

- Instalando e configurando um servidor DNS no Windows Server 2008Windows Server

- Aperfeiçoar UPDATE e DELETE x CursoresSQL Server

- Sequenciando as VMs no Hyper-VWindows