Infra - Windows Server

Usando o Fine Grained Password no Windows Server 2008

Criando configurações de senhas diferenciadas para usuários e grupos específicos usando o Fine Grained Password.

por Leandro CarvalhoTecnologias

Windows Server 2008 Standard

Windows Server 2008 Enterprise

Windows Server 2008 Datacenter

Sumário

Criando configurações de senhas diferenciadas para usuários e grupos específicos usando o Fine Grained Password

Conteúdo

Introdução

Procedimento

Conclusão

Referencias

Sobre o autor

Introdução

É normal em um ambiente de Active Directory o administrador precisar configurar senhas específicas para certos grupos de usuários. O grande problema é que até o Windows 2003 só era possível colocar uma única política de senha e de Kerberos para todo o domínio, feita pela política padrão Default Domain Policy. Algumas organizações chegavam a criar um domínio filho para satisfazer os requisitos de segurança de senha de certos departamentos.

Agora no Windows Server 2008, com o nível operacional do domínio em Windows Server 2008, é possível colocar configurações de senhas para usuários ou grupos específicos, de acordo com as necessidades de segurança do administrador do sistema.

Procedimento

Este é o procedimento para criar e configurar as políticas de senha, lembrando que este procedimento só é valido se o nível operacional do domínio estiver em Windows Server 2008:

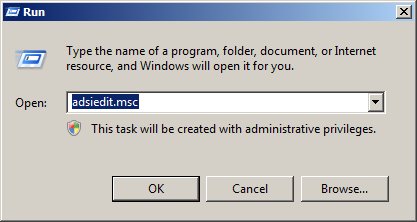

No Controlador de domínio, clique em Start>Run, digite adsiedit.msc e clique em ok.

Figura

1 - Abrindo a ferramenta Adsiedit.msc

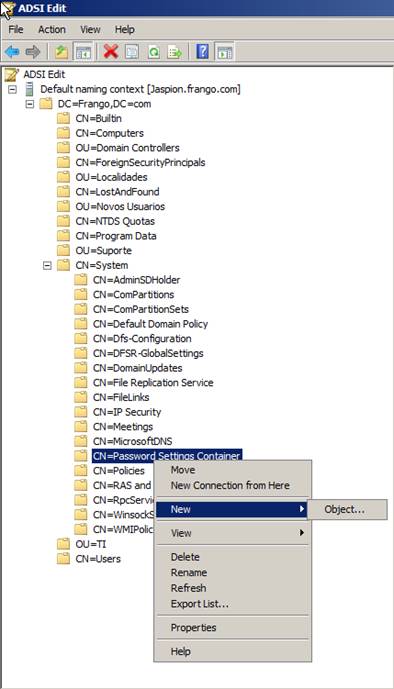

Precisaremos abrir a container onde ficam localizadas as políticas de senhas criadas. O Container se chama PSC (Password Settings Container) e as políticas de senhas são chamadas de PSO (Password Settings Object).

No Adsiedit, expanda Default naming context>DC=Seudomínio,dc=com,cn=system,cn=password settings container, clique com o botão direito do mouse em cn=password settings container, navegue em new e clique em object.

Figura 2 - Criando um novo PSO

Durante a criação das políticas teremos quatro tipos de sintax. Este quadro irá auxiliá-lo a configurar os valores.

|

Tipo de Sintax |

Características |

Exemplo |

|

Unicode String |

Caracteres Alfanuméricos |

Politica de Senha |

|

Integer |

Valores Decimais (0~9) |

4 |

|

Boolean |

Ativado ou Desativado (FALSE / TRUE) |

FALSE |

|

Duration |

Pedíodo em formato I8 |

-864000000000 (1 dia) |

Tabela 1 – Sintaxes das políticas

Para os períodos é usado um formato chamado I8. Ele calcula os intervalos de tempo em -100 nano segundos. Sua fórmula é bem complexa, mas para facilitar usaremos esta tabela a seguir para nos basearmos nos cálculos.

|

Período |

Valor base |

|

1 Minuto |

-600000000 |

|

1 Hora |

-36000000000 |

|

1 Dia |

-864000000000 |

Tabela 2 – Valores dos períodos

Agora é só multiplicar o período desejado com base nos valores acima. Por exemplo: Se você quiser um valor de 30 dias, é só multiplicar 30 * -864000000000 = -25920000000000. Se desejar 30 minutos multiplique 20 * -600000000 = -12000000000.

Com este processo começaremos a criar um PSO de configuração de senha.

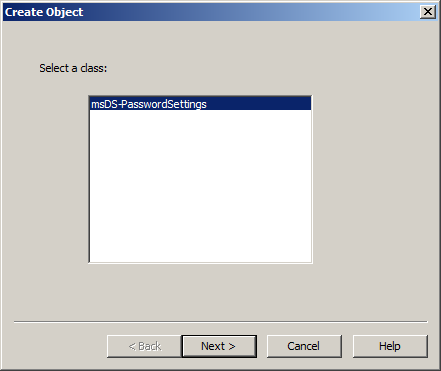

Na tela para selecionar a classe que será criada, clique em Next.

Figura 3 – Selecionando a classe padrão

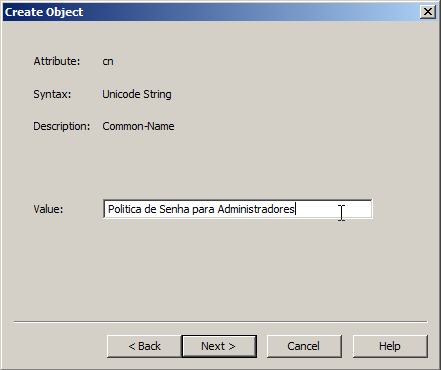

Coloque um nome para sua política e clique em Next.

Figura 4 – Nome do PSO

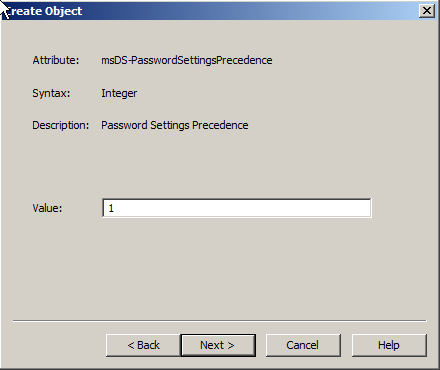

Na opção Password

Settings Precedence é preciso escolher o peso que este PSO terá. Se um

usuário ou grupo tiver mais que um PSO aplicado, o de menor peso será atribuído

a ele. Coloque o valor desejado e clique em Next.

Figura

5 – Peso do PSO

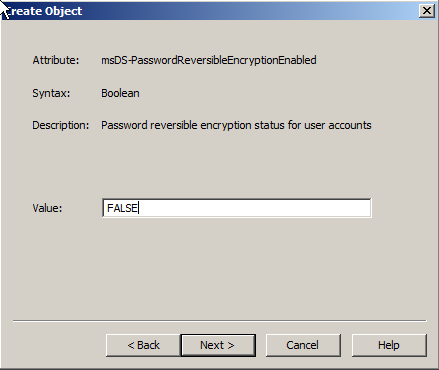

A Police Password reversible encryption status for user accounts faz com que as senhas sejam enviadas pela rede no modo de texto simples, deixando toda sua estrutura de segurança vulnerável. Por esse motivo é recomendável que ela esteja desabilitada, conforme valor da figura 6.

Figura

6 – Desabilitando a criptografia reversível de senhas

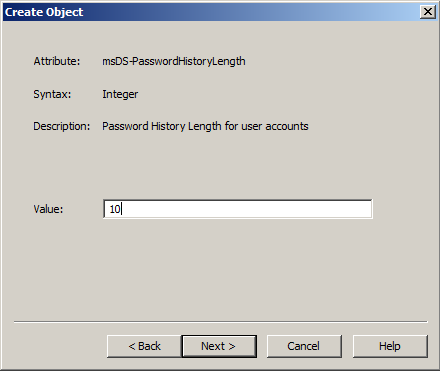

Na alteração de senha do usuário é possível escolher um número específico das ultimas senhas usadas por ele com a opção Password History Length for user accounts. No exemplo usado o usuário não poderá usar as últimas 10 senhas. Coloque o valor de histórico e clique em Next.

Figura 7 – Histórico de senhas memorizadas

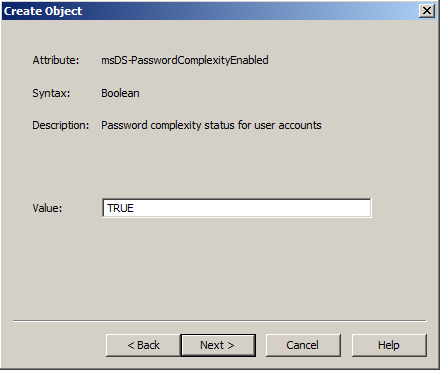

Na próxima tela é perguntado se você deseja ativar a complexibilidade de senhas. Isto força o usuário a colocar três das quatro regras: Maiusculas, minúsculas, números e caracteres especiais. Dessa maneira você diminui a probabilidade de um invasor acertar a senha por tentativas de acerto. Coloque o valor TRUE para ativar ou FALSE para desativar e clique em Next.

Figura

8 – Complexibilidade de senhas

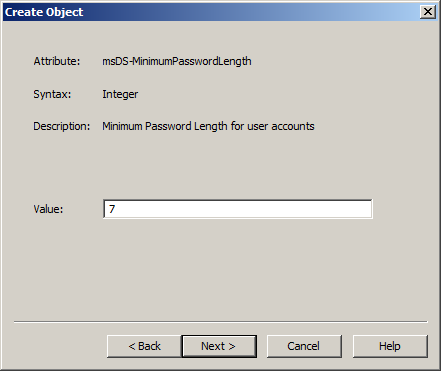

Na opção Minimum password length for user accounts é cobrado um número mínimo de caracteres para a senha.

No caso do exemplo abaixo, o usuário não poderá usar uma senha com menos de sete caracteres. Coloque o valor desejado e clique em Next.

Figura 9 – Tamanho mínimo da senha

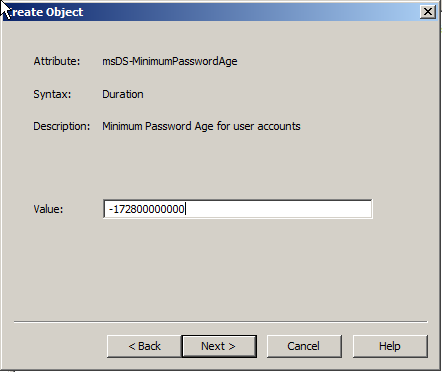

Na próxima tela você escolherá o tempo de vida mínimo para uma senha usando o formato I8. Como referência, use a tabela 1 de cálculos base.

No valor usado de dois dias (2 * -864000000000 = -1728000000000) o usuário só poderá trocar a senha depois do segundo dia. Este valor deve ser menor ou igual ao tempo máximo de vida da senha. Coloque o valor no formato I8 e clique em Next.

Figura

10 – Duração mínima da senha no formato I8.

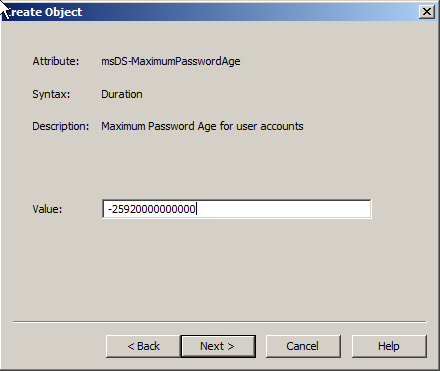

Já na próxima opção é colocado o número de dias que a senha irá durar. 15 dias antes deste valor o usuário será lembrado para trocar a senha. No exemplo foram usados 30 dias. Este valor não pode ser zero. Coloque o valor em formato I8 e clique em Next.

Figura 11 – Duração máxima da senha

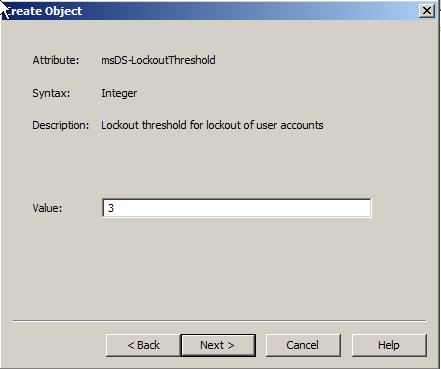

Em Lockout threshold for lockout of user accounts é preciso informar quantas tentativas de erro serão contabilizadas para a conta do usuário ser bloqueada. Depois de informar o valor clique em Next.

Figura

12 – Tentativas de senha antes do bloqueio

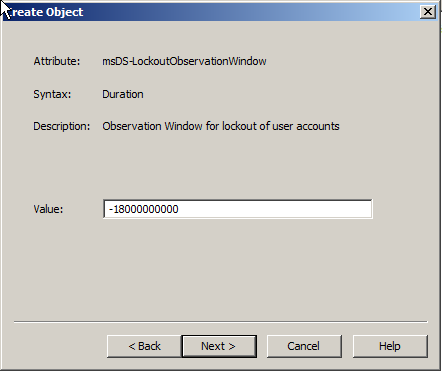

Em Observation Windows for lockout of user accounts é informado o valor de duração que serão zeradas as tentativas de senha. Por exemplo: Se o valor de tentativas de senha é três e o valor de observação estiver configurado para 30 minutos, este valor será zerado de 30 em 30 minutos. Este valor não pode ser menor que o tempo da conta bloqueada. Coloque o valor em formato I8 e clique em Next.

Figura 13 – Exemplo de tempo de observação de tentativas de erro de senha: 30 minutos

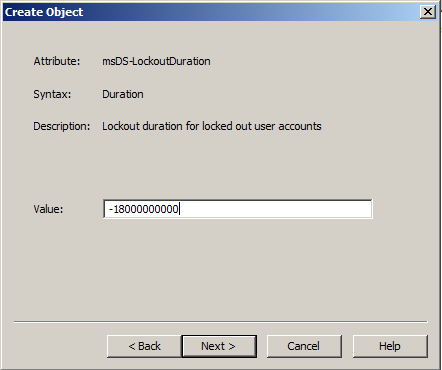

Em Lockout duration for locked out user accounts deve-se colocar a duração que as contas ficarão bloqueadas. No exemplo foi usado o valor de 30 minutos. Coloque o valor I8 e clique em Next:

Figura

14 – Exemplo de tempo de duração de bloqueio de senha

Na próxima tela clique em finish para finalizarmos a criação do PSO.

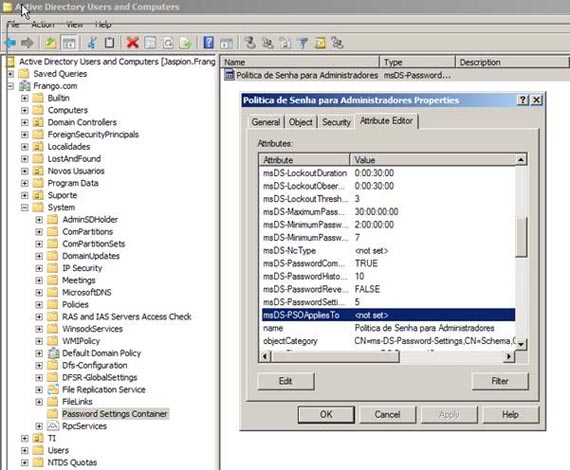

Agora abra o Active Directory Users and Computers em Start>Administrative Tools>Active Directory Users and Computers, clique na opção view e clique em Advanced Features.

Navegue até o container System>Password Settings Container e dê dois cliques no PSO criado. Vá até a guia Attribute Editor e ache o atributo msDS-PSOAppliesto e dê dois cliques novamente. Depois clique em Add Windows Accounts, conforme figura 15:

Figura 15 – Atributo msDS-PSOAppliesto

Coloque os usuários ou grupos que você deseja aplicar a Police e clique em Ok. Esta Police só pode ser aplicada a usuários ou grupos globais de segurança.

Agora todos os usuários ou grupos que estão com esta Police terão as políticas definidas neste exemplo.

Conclusão

Com esses procedimentos foi possível aplicarmos várias configurações de senha no mesmo domínio, satisfazendo assim as necessidades de segurança de senha da empresa.

Referências

http://technet.microsoft.com/en-us/library/cc770842(WS.10).aspx

- Instalando e configurando um servidor DHCP no Windows Server 2008Windows Server

- Instalando Active Directory Windows Server 2008Windows Server

- Instalando e configurando um servidor DNS no Windows Server 2008Windows Server

- Aperfeiçoar UPDATE e DELETE x CursoresSQL Server

- Sequenciando as VMs no Hyper-VWindows